人為勒索軟體攻擊:一場可預防的災難

Microsoft 365 Defender Threat Intelligence 團隊

人為勒索軟體活動對企業造成的威脅越來越大,可說是現在網路攻擊中最具影響力的攻擊手法之一。這些手動鍵盤攻擊與以往的自動傳播勒索軟體(例如:WannaCry或NotPetya)不同,攻擊者會使用認證竊取和橫向移動方式,這些新手法通常與定向攻擊(例如:由國家情報人員發起)有所關聯。這些攻擊者有廣泛的系統管理知識,也對常見網路安全性錯誤配置有很深的了解,可以進行徹底的偵察,並適應在受感染的網路中發現的問題。

這些攻擊時常利用網路配置漏洞和易受攻擊的服務來部署勒索軟體。勒索軟體是這些攻擊中相對明顯的動作,但人為操作攻擊還包含其他惡意裝載、認證竊取以及從受感染的網路盜取資料。

勒索軟體攻擊的新聞通常聚焦在它造成的停機時間、贖金以及裝載勒索軟體的詳細資訊上,忽略了長時間運行的活動,和可預防的網域遭受入侵的訊息,這些漏洞讓人為操作攻擊得以成功。

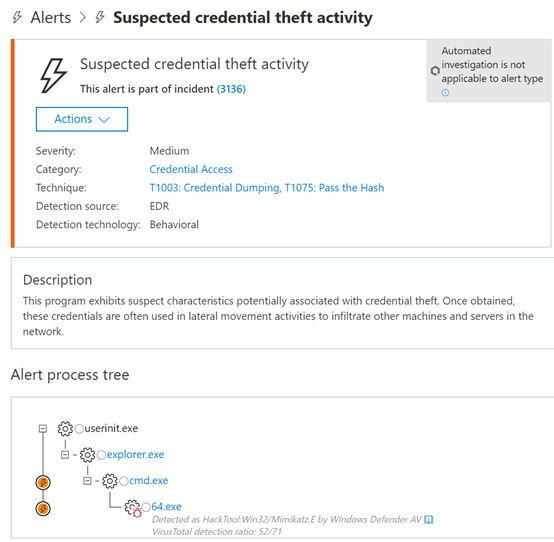

根據我們的調查,這些活動相當高調,且能不受限制地在網路中運作。人為攻擊會以更高的權限入侵帳戶,升級權限,或使用憑據轉儲技術在機器上持續滲透目標環境。

人為勒索軟體攻擊通常從「商品惡意程式」(如銀行特洛伊木馬程式或觸發多個偵測警報的「簡單」攻擊媒介)開始;然而,這些並不會被重視,也不會經過徹底調查和補救。此外,即使這些惡意程式經常在一開始就被防毒軟體停止裝載,但攻擊者只需部署不同的裝載方式,或使用系統管理存取權禁用防病毒軟體,便不會觸發事件回應和security operations centers (SOCs)的注意。

一些眾所周知的人為勒索軟體包括Revil、Samas、Bitpaymer和Ryuk。Microsoft積極監控這類具有重複攻擊模式又長時間運行的人為勒索軟體。他們利用類似的資安漏洞,突顯資安重要問題,特別是這些攻擊通常是可偵測和預防的。

若想成功打擊和防止此類攻擊,必須有注重全方位防護以減緩和阻止攻擊者成功的心態。人為攻擊會繼續利用安全漏洞部署破壞性攻擊,直到防禦者找到最佳的方式,將安全性應用於其網路。在此部落格中,我們將重點介紹人為勒索軟體的案例,勒索軟體雖然都使用不同入口媒介和後滲透攻擊技術(post-exploitation techniques),但多數都具有重複的安全錯誤配置及對組織的影響。

PARINACOTA駭客集團:Smash-and-grab技術

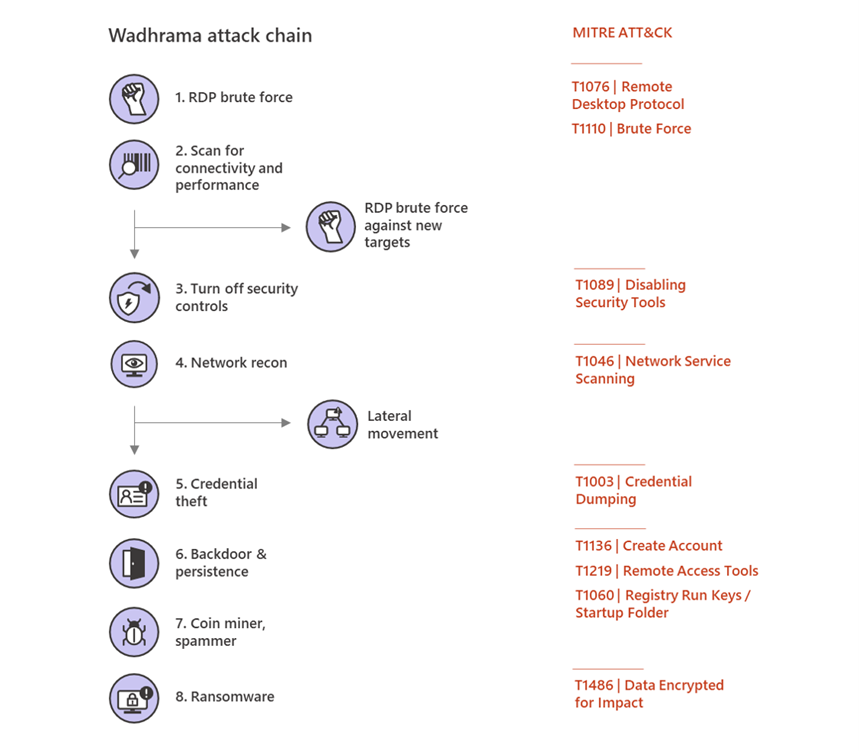

在人為攻擊趨勢中,出現一個積極且具高度適應性的新型態集團,他們經常將Wadrama當作裝載項目安裝於裝置中。Microsoft已經追蹤它一段時間,現在我們根據global volcanoes為數位犯罪者設計名稱,並將上述集團稱為為PARINACOTA。

PARINACOTA每週會影響三到四個組織,且其表現得相當聰明:在監控它的18個月中,我們觀察到了這個集團會改變策略以達到需求,並透過受入侵的電腦達成各種目的,包括挖掘加密貨幣、發送垃圾郵件或代理其他攻擊。這個集團會因為入侵的基礎結構類型,改變其目標和裝載方式,不過最近幾個月,他們主要採取部署Wadhrama勒索軟體的策略。

該群組最常採用一種smash-and-grab的方法,他們試圖在網路中滲透一台電腦,隨後在一小時內要求支付贖金。當有異常活動在試圖偵察和橫向移動,通常是他們準備入侵電腦和網路時,並快速地在整個環境中移動。

PARINACOTA的攻擊通常會暴力破解暴露在網路上的Remote Desktop Protocol(RDP)伺服器,成功入侵後即可於組織網路中橫向行動,或將暴力破解的目標轉移到外部網路。這將允許該集團入侵其他的基礎結構。通常,他們以內建的本地管理員帳戶或公共帳戶名稱清單為目標。在其他情況下,其目標為已入侵或已知的Active Directory(AD)帳戶,例如已知供應商的服務帳戶。

該集團採用了舊版勒索軟體Samas(也稱為Samsam)使用的RDP暴力破解技術。其他惡意軟體如GandCrab、MegaCortext、LockerGoga、Hermes、以及RobbinHood也會將這種方式應用在定向勒索攻擊。但根據觀察,PARINACOTA也可以適應與利用任何阻力最小的路徑。例如他們有時會發現未修補的系統,並使用已揭露之漏洞獲取初始存取權或提升權限。

透過調查集團通常用來代理攻擊他們下一個目標的受害基礎架構,我們對這些攻擊有更深入的了解。為了要找到目標,集團在網路上掃描有偵聽(listen on)RDP埠3389的機器。攻擊者在受害電腦上使用Masscan.exe等工具,在六分鐘內就能從網路上找到易入侵的電腦。

一旦發現易受攻擊的目標,該集團會使用NLbrute.exe或ForcerX等工具,隊常見用戶名(例如“admin”,“administrator”,“guest”或“test”)進行暴力破解攻擊。在成功存取網路後,他們會先測試受入侵電腦的網路連接及處理能力。在使用該電腦對其他目標進行RDP暴力破解攻擊之前,他們會先考量電腦是否滿足特定需求。這個過去未曾被相似勒索軟體操作者使用的技術,讓他們獲取額外基礎架構的存取權,也更不可能被封鎖。事實上,我們已經觀察到該集團將他們的工具在受入侵的機器上連續運行了幾個月。

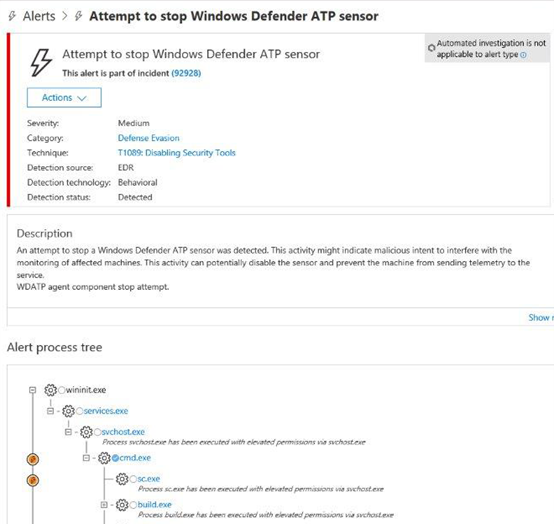

該集團在進行RDP暴力破解攻擊外的電腦上,執行一組單獨的動作。這項技術可幫助攻擊者避開信譽偵測(這種偵測可能會封鎖他們的掃描盒(scanning boxes)。它還保留了其命令和控制(C2)基礎結構。此外,PARINACOTA利用透過竊取認證獲得的系統管理存取權關閉或停止任何可能會讓他們受到偵測的服務。Microsoft Defender ATP中的篡改保護可防止惡意和未經授權的設置,包括防病毒解決方案和雲端偵測功能。

集團在停用安全解決方案後,通常會下載一個ZIP檔案,裡面包含數十種著名的攻擊者工具和用於認證竊取、持久性,偵察和其他活動的批次檔案,且無需擔心在攻擊的下一階段被阻止。借助這些工具和批次文件檔案,該集團使用wevutil.exe清除了事件日誌,並在電腦和網路上進行了廣泛偵察,通常會尋找機會使用常見的網路掃描工具進行橫向移動。必要時,該集團使用輔助功能將權限從本地管理員提升到 SYSTEM,與已特定CVE命名的批次文件檔案或帶有漏洞的文件連接,這也稱為「相黏鍵」攻擊。

該小組使用Mimikatz和ProcDump等工具從LSASS過程中進行認證轉儲,以存取具有較高權限的本地管理員密碼或服務帳戶,這些帳戶可以作為計劃任務或服務,甚至可以交互使用。PARINACOTA接著使用相同的遠程桌面工作階段來竊取所需的認證。該集團還嘗試使用findstr.exe檢查與這些網站關聯的cookie ,以獲取特定銀行或金融網站的認證。

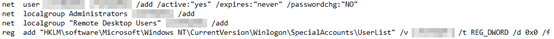

取得認證後,PARINACOTA可以使用多種方法建立持續性,包括:

- 使用應用程式或.bat文件進行登錄修改,以允許RDP連接

- 透過現有遠端輔助應用程式設定存取或安裝後門

- C建立新的本地帳戶並將它們添加到本地管理員群組

為了確定要部署的有效承載類型,PARINACOTA使用了Process Hacker等工具來辨識活動流程。攻擊者並不會總立刻安裝勒索軟體。根據觀察,他們安裝金幣礦工並使用massmail.exe來運行垃圾郵件活動,使用公司網路作為分佈式電腦基礎結構來牟利。但是,該小組最終在幾週後回到了同一台電腦並安裝了勒索軟體。該集團執行相同的活動傳遞勒索軟體裝載:

-

- 使用各種自動啟動擴展點(ASEP)植入惡意的HTA文件(在許多情況下為hta ),但通常是登錄的「Run」鍵或「Startup」文件夾。HTA文件則顯示贖金付款說明。

- 使用exe等工具刪除本機備份,以阻止復原的勒索文件。

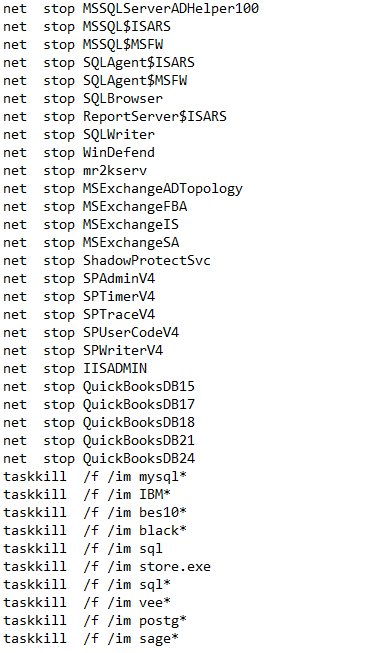

- 使用 exe、net、.exe等工具,停止可能干擾加密的服務。

圖三. PARINACOTA 停止服務的流程 - 放置一系列惡意軟件執行文件,這些文件的命名方式顯示了集團對他們的意圖。如果先前停止防毒軟體的嘗試都沒有成功,該小組則會放置惡意軟體的各種變種惡意軟體,直到出現未被偵測到的變體,此行為表示即使在進行偵測和警報時,網路管理員也不會看到它們或做出任何反應。

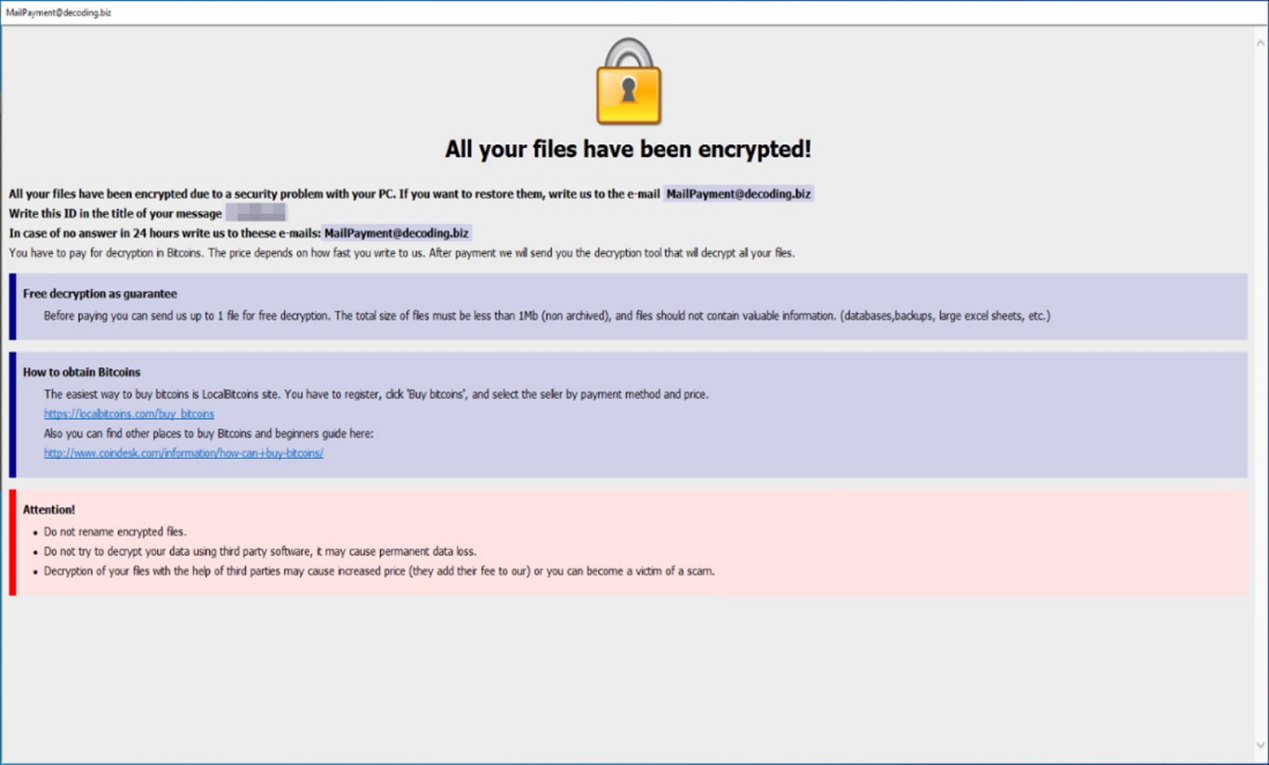

如同上述,PARINACOTA最近主要放置了Wadhrama勒索軟體,它在加密目標文件後留下了以下勒索訊息:

在觀察到的幾個案例中,能夠解決勒索軟體影響的組織,無法完全刪除它,導致該組織重新部署勒索軟體。

無論存取電腦是何種機型,PARINACOTA經常在受入侵的電腦上使用Monero加密貨幣挖礦程式蒐集情報。Monero因為隱私優勢而經常被使用於網路犯罪:Monero不僅限制使用者對錢包額度的存取,還將其他交易的幣別混合在一起,以隱藏每筆交易的具體細節,導致交易無法像其他數位貨幣容易回溯。

我們也觀察每台受到入侵的電腦,被勒索0.5到2比特幣之間的贖金,這取決於攻擊者對組織的瞭解以及竊取的資產內容。贖金金額會考量組織付款的可能性(視資產對組織影響程度、目標重要性)進行調整。

Doppelpaymer:植入Dridex的勒索軟體

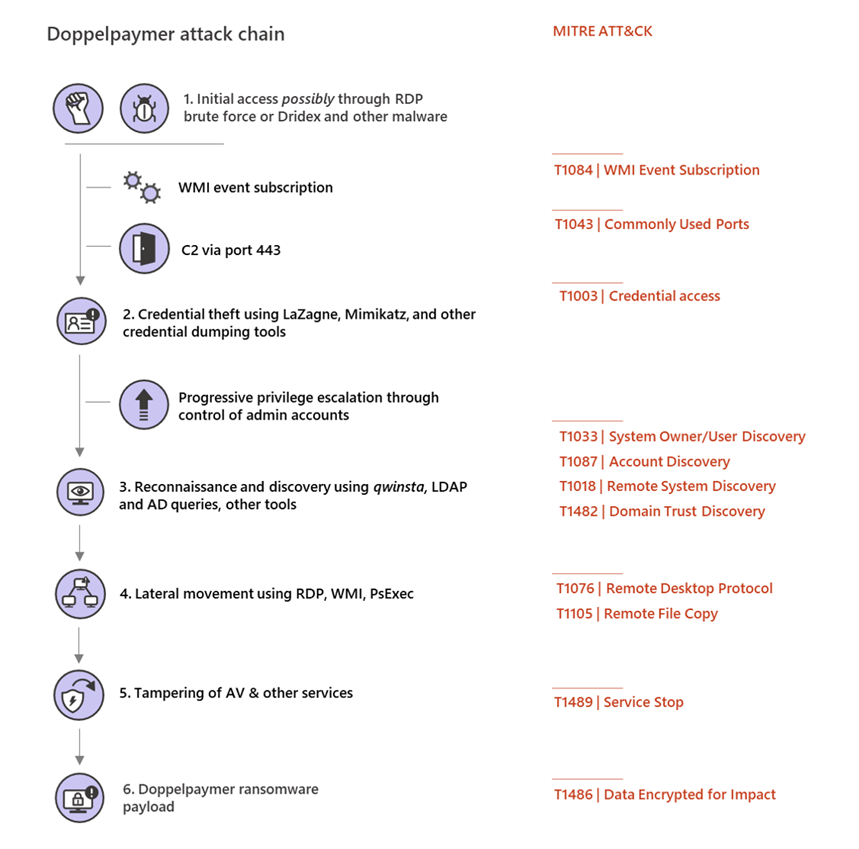

最近Doppelpaymer勒索軟體在世界各地針對組織的公開攻擊中造成嚴重破壞。其中一些攻擊要求支付巨額贖金,金額甚至達到數百萬美元。Doppelpaymer勒索軟體,就像Wadhrama、Samas、LockerGoga和Bitpaymer一樣。沒有有含蠕蟲特性。攻擊者在被入侵的網路中使用特權帳戶的認證,以及PsExec和Group Policy等常用工具。他們經常濫用服務帳戶(包括管理資安產品的帳戶),這些帳戶有網域管理員許可權,能夠執行原生指令,防止防病毒軟體和其他安全控制的運作。

在Doppelpayme入侵的電腦上,存在像Dridex這樣的銀行木馬程式,這顯示在較早的攻擊階段,可能藉由假更新程式、網路釣魚電子郵件中的惡意檔案,甚至Emotet殭屍網路引入Dridex(或其他惡意軟件)。

儘管Dridex可能被Doppelpaymer使用在受入侵電腦上傳播的初始途徑,大多數相同的網路都包含RDP暴力密碼,這是除了許多認證竊取和使用偵察工具之外的指標。實際上研究人員已經發現,在部署勒索軟體的幾個月前,不同攻擊者已經以某種方式破壞受入侵的網路,這表示這些攻擊(和其他攻擊)已經成功,且在未應用安全控制和監控的意識的網路中並未被解決。

即使端點偵測與回應(EDR)和端點保護平台(EPP)感應器已經偵測到攻擊者的活動,攻擊者仍然能使用多種攻擊方法,不受干擾地自由運作,即使可用的端點偵測和回應。在許多情況下,某些電腦在運行時並沒有採取標準保護措施(例如安全性更新和雲端提供的防毒保護)。有些電腦甚至缺少憑證保護、較高權限的帳戶、可預測的本地管理員和RDP密碼以及可疑活動的EDR警報。

若要成功攻擊,攻擊實行者在建立初始存取許可權限後,必須設法控制具有提升許可權的網域帳號。攻擊者利用各種方法來存取特權帳戶,包括Mimikatz和LaZagne等常見的認證盜竊工具。Microsoft還觀察到攻擊者使用Sysinternals工具ProcDump,從LSASS處理序記憶體中獲取認證。攻擊者可能還使用LSASecretsView,或類似工具來存取儲存在LSA機密部分中的認證。本地管理員可以存取登錄表的這個部分,並可顯示在已計畫好的任務及服務中運行的網域帳戶認證。

攻擊者不斷竊取認證,直到他們獲取更高的許可權,並控制網域管理員級別的帳戶。在某些情況下,攻擊者會創建新帳戶,並授予這些帳戶Remote Desktop privileges(RDP)。除了保護特權帳戶之外,攻擊者還使用其他方法持續存取被入侵的系統。

在許多情況下,我們觀察到被入侵的電腦會啟動base64編碼的PowerShell Empire腳本,該腳本連接到C2服務器,進而讓攻擊者能夠取得該電腦的持續控制權。有限的證據表明,攻擊者可能在早期入侵的階段設置了WMI持續性機制來啟動PowerShell Empire。

獲得足夠的認證後,攻擊者會廣泛偵查電腦和運行中的軟體以辨識目標。他們使用內建命令qwinsta來檢查使用中RDP的工作階段,運行查詢Active Directory或LDAP的工具以及偵測多台電腦。在某些情況下,攻擊者將影響力高的電腦作為目標,例如運行系統管理軟體的電腦。攻擊者還可以在部署勒索軟體後,找出可以在網路上持續運作的電腦。

攻擊者使用各種協定或系統架構(WMI、WinRM、RDP和SMB),結合PsExec橫向移動並散佈勒索軟體。透過橫向移動到達新設備後,攻擊者試圖停止可能阻止勒索軟體散播和執行的伺服器。與其他勒索軟體的活動一樣,攻擊者使用本機命令來停止可以鎖定特定文件,並對其嘗試進行加密的伺服器(例如Exchange Server、SQL Server和類似的服務)。他們還會在放置勒索軟體之前先停止防毒軟體運作。

在以下情況,攻擊者更容易繞過防毒軟體保護來部署勒索軟體:

- 攻擊者已經具有網域管理員權限

- 防篡改功能已關閉

- 雲端保護已關閉

- 防毒軟體管理不當或狀態不正常

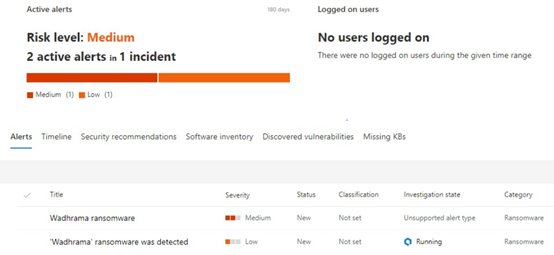

Microsoft Defender ATP會針對許多與這些攻擊相關的活動生成警報。但是,在許多情況下,受影響的網路區段及相關警報並沒有得到積極監控或回應。

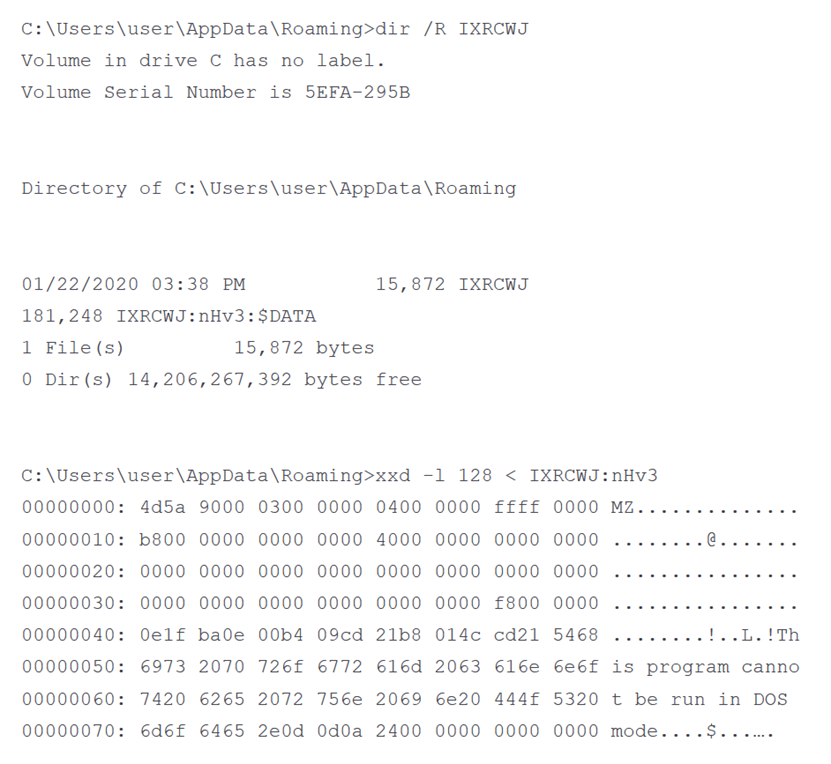

攻擊者還透過其他技術繞過保護,並讓勒索軟體代碼運作。在某些情況下,上面顯示引入了合法的二進位文件,並使用Alternate Data Streams將勒索軟體二進位文件的執行偽裝成合法的二進位文件。

許多攻擊中使用的Doppelpaymer勒索軟體二進位文件是由OFFERS CLOUD LTD竊取的認證進行簽章的,且該認證可能被各種安全解決方案信任。

Doppelpaymer會加密各種文件並顯示贖金紀錄。在某些情況下,他在含有受影響環境訊息的加密文件上使用自定義副檔名。例如,它使用了33tspeak版本的公司名稱和公司電話號碼。

Doppelpaymer攻擊活動並不會透過勒索軟體完全入侵受感染的網路。只有一小部分電腦有惡意軟體二進位文件,其中更少部分的文件被加密。

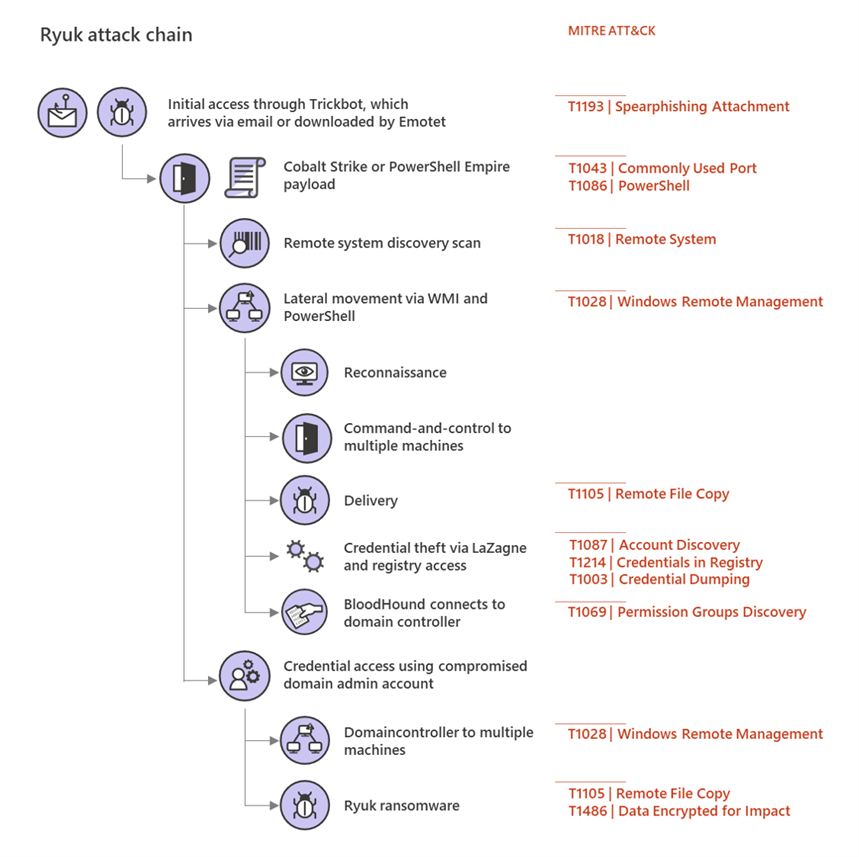

Ryuk:從Trickbot發起的人為勒索軟體

Ryuk是另一個人為勒索軟體,透過破壞企業進行大規模勒索,從實體公司到地方政府和非營利組都是其目標。Ryuk原先透過裝載勒索軟體的電子郵件傳播,但之後被人為勒索軟體集團使用。

在此Trickbot案例中,進入網路的攻擊者通常會利用銀行特洛伊木馬程式,最終可能會裝載Ryuk(就像Doppelpaymer)。在Ryuk感染開始時,現有Trickbot植入下載新的檔案,通常是Cobalt Strike或PowerShell Empire,並開始橫向跨網路移動,啟動Trickbot進行勒索軟體部署。裝載Cobalt Strike beacon或PowerShell Empire提供攻擊者更多操作性和在網路上橫向移動的選項。根據我們的調查,在某些網路中,這也提供了攻擊者採用混合工具附加好處

在調查中,我們發現在不同階段Trickbot都可能開始運作,這表明Ryuk背後的攻擊者可能有清單和目標來部署勒索軟體。然而在許多情況下,啟動階段會發生在早期Trickbot感染之後,但最後勒索軟體的裝載可能發生在感染後數週甚至數月。

在許多網路中,Trickbot可以直接透過電子郵件作為第二階段裝載(second-stage payload)分配給其他如Emotet的特洛伊木馬程式,它通常是排序較低的威脅,並且不會與其他更引人注目的惡意軟體受到同樣程度的審查,並進一步進行矯正和隔離。這有利於攻擊者在各種網路上保持長時間運行。Trickbot和Ryuk攻擊者還利用本地管理員的使用者,在環境中透過許可權禁用安全工具,以免妨礙攻擊者進行攻擊。

一旦攻擊者開始在網路上行動,他們會利用Cobalt Strike或PowerShell工具在網路上

偵察和橫向移動。剛開始,步驟通常是使用內建命令(如net group),來尋找高價值成員的身份(如網域管理員和企業管理員),並決定認證竊取的目標。

Ryuk攻擊者隨後使用各種技術竊取認證,包括LaZagne認證竊取工具。攻擊者還保存各種註冊表配置單元(registry hives),以便從本地帳戶和儲存服務帳戶密碼登錄區的LSA機密部分提取認證,以及自動從已定義的帳戶啟動的「計畫任務」。在許多情況下,安全和系統管理軟體等服務有配置特權帳戶,例如網域管理員;這使Ryuk攻擊者能夠輕鬆從初始桌面遷移到伺服器系統和網域控制器。此外,在許多Ryuk成功入侵的環境中,因為這些密碼是配對的,並不是隨機的,攻擊者能夠利用內建管理員帳戶橫向移動。

一旦攻擊者執行基本偵察和認證竊取,它們在某些情況下會使用稱為「BloodHound」的開放原始碼安全審核工具收集Active Directory和可能的攻擊路徑的詳細資訊。即使勒索部分結束,攻擊者也能存取並保留此資料和被盜取的認證。

攻擊者接著會繼續橫向移動到更高價值的系統,檢查並尋找他們感興趣的檔案,並可能將這些資料外洩。然後,攻擊者將提升自己的權限至網域管理員,並利用這些許可權部署裝載Ryuk。

攻擊者在網路上開始活動數週甚至數月後,才會部署勒索軟體。Ryuk攻擊者使用被盜取的網域管理員認證(通常來自網域控制器上的互動式登錄會話)進行Ryuk裝載。他們透過組織原則,在SYSVOL共用中設置啟動項。或者在最近的最常見的攻擊中,是透過來自網域控制器本身的PsExec工作階段。

改進防護以阻止人為勒索軟體

在人為勒索軟體活動中,即使支付了贖金,一些攻擊者仍透過PowerShell Empire持續性活躍在受感染的網路上,在電腦上還存在看似與勒索軟體無關的其他惡意軟體。為了從人為勒索軟體攻擊中完全復原,需要執行全面的事件回應過程和網路強化。

正如我們從攻擊者的適應性和機靈性中了解到,人為操作的活動意在避開保護,並巧妙地利用可利用的東西來實現他們的目標,其動機就是利潤。在此部落格中討論的人為勒索軟體所使用的技術和方法,將著重在這些資安方面重要課題:

- IT 專業人員在資安方面發揮重要作用

一些最成功的人為勒索軟體會針對管理員可能因為提高性能而禁用防毒軟體,和其他安全性的伺服器方式所產生的缺口。許多觀察到的攻擊常利用像是防毒軟體已經偵測到的惡意軟體和工具、缺乏防火牆和MFA保護的伺服器、較弱網域認證和使用非隨機的本地管理員密碼。

通常這些防護不會被部署,因為人們擔心安全控制會破壞操作或影響性能。IT專業人員可以幫助確認這些設定的真實影響,並與安全團隊協作降低風險。

攻擊者正在利用許多IT管理員管理和控制的配置,有鑑於IT專業人員在過程中的重要性,他們應被視為資安團隊的一部分。

- 看似罕見的、獨立的惡意軟體警報可能代表新的攻擊正在展開。這是提供防護以防止更大損害的好機會。

在勒索軟體裝載之前,人為操作攻擊涉及到一個相當冗長且複雜的攻擊鏈。前面的步驟涉及Microsoft Defender ATP偵測惡意軟體感染引發警報和認證竊取等活動。如果這些警報立即排列優先順序,安全操作團隊可以更快地緩解攻擊並防止勒索軟體裝載。惡意軟體如Emotet、Dridex和 Trickbot,包括系統上的任何認證,都應視為系統的潛在危害並進行補救。

3.真正緩解現代擊者進入的弱點以及需要解決的基礎設施

人為勒索軟體集團通常會多次攻擊同一目標。這通常是由於未能消除持續性機制,這些機制允許攻擊者返回,並部署第二輪的裝載,此時組織的目標是專注於解決勒索軟體感染問題。

組織應該在短時間內解決警報,並花多一點時間調查導致警報發生的攻擊面。這需要瞭解整個攻擊鏈,但更重要的是要識別和修復基礎結構中的漏洞,阻止攻擊者。

而Wadhrama、Doppelpaymer、Ryuk、Samas、REvil和其他人為攻擊,需要心態上的轉變(require a shift in mindset),但它們帶來的挑戰幾乎沒有特別之處。

消除攻擊者在網路中橫向從一台電腦移動到另一台電腦的能力,將使人為勒索軟體攻擊的影響降低,並增強抵禦各種網路攻擊的彈性。緩解勒索軟體和其他人為活動的主要建議,是加強憑證防護並停止端點之間的不必要的相聯。

企業可以採用下述的緩解措施來構建更好的安全防禦,並更抵禦網路攻擊:

- 強化對外部網路提供服務系統的資產,並確保它們擁有最新的安全更新。使用威脅和漏洞管理定期審核這些資產是否存在漏洞、錯誤配置和可疑活動。

- 使用 Azure Multi-Factor Authentication(MFA)等解決方案保護Remote Desktop Gateway。如果沒有MFA閘道,請啟用網路級身份驗證 (NLA)。

- 實踐最小特權原則,並保持憑證防護。避免使用網域範圍的管理級服務帳戶。強制實施隨機、即時本地管理員密碼。使用類似LAPS的工具。

- 監控任何嘗試暴力破解的為。檢查多次嘗試身份驗證失敗(Windows安全事件ID 4625)。

- 監視以清除Eveny Logs,尤其是Security Event檢視檔和PowerShell操作檢視檔。Microsoft Defender ATP會發出「事件檢視檔案已清除」的警報,而Windows會在發生這種情況時生成Event ID1102。

- 打開防篡改保護功能,防止攻擊者停止安全服務。

- 決定高權限帳戶在哪個位置登錄並公開認證。監視和調查登錄事件(事件ID 4624)的登錄類型屬性。網域管理員帳戶和其他具有高權限的帳戶不應出現在工作站上。

- 打開Windows Defender防毒軟體中的雲端管理保護和自動範例提交。這些功能使用人工智慧和機器學習,快速識別和阻止未知的新威脅。

- 打開攻擊面減少規則,包括阻止認證盜取、勒索軟體活動以及使用PsExe和WMI的可疑活動。要解決透過Office文件啟動的惡意活動,請使用阻止進階活動、可執行內容、流程創建的規則,以及由Office應用程式啟動的流程規則。要評估這些規則的影響,請使用審核模式部署它們。

- 如果您有Office 365,請打開Office VBA的AMSI。

- 利用Windows Defender防火牆和您的網路防火牆,防止端點之間的RPC和SMB可能的連結。這限制了橫向移動以及其他攻擊活動。

圖十.改進對人為勒索軟體的防禦

Microsoft如何協助顧客對抗人為攻擊

適應性強、機靈又具持續性人為攻擊的興起,顯示多個攻擊面上都需要高級保護。Microsoft Threat Protection為身份、端點、資料、應用程式和基礎結構提供全面的保護。透過內建智慧、自動化和整合功能,結合Microsoft Threat Protection將Microsoft Defender Advanced Threat Protection (ATP)、Office 365 ATP、Azure ATP和Microsoft Cloud App Security到單一解決方案中,為客戶提供整合安全性和跨攻擊媒介的可見性。

構建最佳的組織安全模式,是保護網路免受人為攻擊和其他複雜威脅的關鍵。Microsoft Secure Score評估和衡量組織的安全狀態,並提供改進操作、指導和控制的建議。使用Microsoft 365 安全中心的集中式面板,組織可以比較其安全狀況與基準,並建立關鍵績效指標(KPI)。

在端點上,Microsoft Defender ATP提供統一的保護、調查和回應功能。在部署裝載勒索軟體之前,持久型機器學習和行為防護可以偵測攻擊鏈中多個人為操作活動。這些進階偵測會在Microsoft Defender Security Center觸發警報,使安全操作團隊能夠使用Microsoft Defender ATP中的豐富功能,立即回應攻擊。

威脅和漏洞管理功能使用檢視風險的方法來探索、確認優先順序和補救端點上的錯誤配置和漏洞。值得注意的是,它允許安全管理員和IT管理員無縫協作來修復問題。例如,透過Microsoft Defender ATP與Microsoft Intune和System Center Configuration Manager(SCCM)的整合,安全管理員靠著點選,即可在Microsoft Intune中建立修正任務。

Microsoft專家們持續追蹤多個人為操控勒索軟體團隊。我們釋出了Microsoft Defender ATP Threat Analytics報告,進一步幫助客戶檢視活動與減緩攻擊。藉由Threat Analytics,客戶可以看Wadhrama、Doppelpaymer、Samas和其他活動,同時獲得細節和能夠幫助安全團隊調查與回應攻擊的建議。

若客戶訂閱了Microsoft 威脅專家(Microsoft Defender ATP中的威脅搜捕服務),就能在威脅搜捕期間,獲取關於新興勒索軟體活動的特定攻擊通知。電子郵件通知旨在告知客戶他們需要確定威脅的優先順序、事件時程表、受影響的電腦和受害指標等關鍵資訊,這些資訊有助於調查和減緩攻擊。此外,客戶還可以透過隨時聯繫專家,與Microsoft安全分析師直接聯繫,獲得指導和見解,更能完整了解、預防和回應人為攻擊和其他複雜威脅。

Microsoft Threat Protection 情報團隊

您對這個內容有疑問、顧慮或其他見解嗎?歡迎加入Microsoft Threat Protection和Microsoft Defender ATP技術社群討論。

閱讀所有Microsoft 安全情報部落格文章,並關注我們的推特@MsftSecIntel。

延伸資料: