Windows 11 的嶄新安全性功能可望協助保護混合式工作型態

在企業紛紛邁向混合式工作型態之際,攻擊者未曾錯過每個從中獲利的契機。隨著全球企業加緊腳步適應辦公室以外的工作方式,網路罪犯和民族國家正無時不刻地精進其目標、速度和準確度。如同 Microsoft《2022 年工作趨勢指數》最新資料所示,在上述種種變化下,「網路安全性問題和風險」也成為企業決策者於未來一年的主要煩惱或隱憂1。凡是試圖保護自身員工的安全性和 IT 團隊,都必須面對惡意程式碼、認證遭竊、網路釣魚攻擊、缺少安全性更新的裝置、使用者錯誤,還有鎖定遺失或遭竊裝置的實體攻擊等重大課題。

在 2021 年,Windows、Azure、Microsoft 365 和適用於 Office 365 的 Microsoft Defender 中的內建保護機制,一共封鎖了超過 96 億個惡意程式碼威脅、超過 357 億封網路釣魚和其他惡意電子郵件,以及 256 億次企圖透過暴力破解遭竊密碼綁架我們企業客戶的舉動 (亦即每秒會發生 800 次以上的密碼攻擊)。Microsoft 從中汲取了情報、集結我們 8,500 名安全性專業人員之力,再輔以自身雲端每 24 小時收集到的 24 兆筆安全性訊號,透過獨到的方式剖析客戶需要透過哪些途徑抵禦眼前和未來的威脅。我們致力於透過生態系統合作夥伴,以結合與提供 Windows 11 不可或缺的現代化軟硬體,無論客戶身在何處並選擇何種工作方式,此舉都能協助我們確保客戶安全無虞。

適用於混合式工作型態的安全性設計

在下一個 Windows 11 發行版本中,我們將做出大幅度的安全性更新,透過結合現代化軟硬體的方式添加更多保護機制,將涵蓋晶片到雲端的安全性一網打盡。Microsoft 挹注心力於多項創新投資上,期望運用 Secured-Core 電腦等硬體安全性創新來確保 Windows 客戶安全無虞。我們的資料顯示,這些裝置的惡意程式碼靈活性比未符合 Secured-Core 規格的電腦高出 60%。這些裝置能提供更強大的保護能力,繼而為 Windows 11 採用的硬體基準打下良好基礎。在後續幾個 Windows 發行版本中,我們將進一步提升內建保護機制,以協助抵禦進階和鎖定目標的網路釣魚攻擊。我們也會針對您的應用程式、個人資料和裝置提供了更多新的防護措施,並協助 IT 鎖定安全性設定,以因應有更多裝置直接配送給使用者的情況。接下來會概要說明 Windows 11 將提供哪些功能,以協助客戶因應分散式工作情境所帶來的最大安全性挑戰,以及未來的威脅景況。

將涵蓋晶片到雲端的零信任安全性深植於硬體當中

- Microsoft Pluton:Windows 11 中的硬體和晶片輔助安全性功能 (包括 TPM 2.0、韌體和身分識別保護、直接記憶體存取和記憶體完整性保護),都是採用零信任原則為基礎所建置而成,可在裝置開機後立即保護作業系統的核心部分,並確保使用者認證安全無虞。雖然這些功能足以抵禦目前的許多攻擊模式,我們深知,攻擊者已將目標轉移到硬體上,正因如此,我們期望以 Microsoft Pluton 安全性處理器做為創新解決方案,以協助守護關鍵運算層。

- Microsoft Pluton 中的多項重要功能,皆源自於其與 CPU 和作業系統的直接整合。首先,Pluton 為市面上第一款可定期更新的安全性處理器,能像其他任何 Windows 元件一樣,使用來自 Windows Update 的重要安全性和功能更新。這表示,有了 Pluton,企業就無需使用傳統的手動步驟來更新韌體,進而更輕鬆地確保自身安全。此外,Pluton 韌體也如同 Windows Hello 和 Bitlocker 一樣,是由負責建置並加以使用的相同 Windows 團隊所開發而成。這意味著,Pluton 已完成最佳化,能在 Windows 11 中發揮最出色的效能和可靠性。而且,我們也透過外部漏洞回報計畫,對 Pluton 實施了世界級的滲透測試,以確保其安全無虞。Pluton 不只能提供最佳化韌體,還可透過與 CPU 的直接整合來抵禦實體攻擊。如此即可避免擴大受攻擊面,進而提高安全性,同時將過去用來防範實體攻擊的額外設定予以簡化。因此,Pluton 見證了我們在「提供涵蓋晶片到雲端的安全性」策略上的投資,並體現 Secured-Core 電腦的成功之處。

「儘管業界在抵禦日益縝密的攻擊上已大有斬獲,但軟硬體保護領域總有更多值得努力的地方。運用開放式標準,正是帶動生態系統向前邁進並提高平台完整性門檻的不二法門;而 Pluton 安全性處理器則確實做到了這點。」—可信賴運算組織供應鏈安全性工作小組共同主席暨 Goldman Sachs 硬體安全性副總裁 Michael Mattioli。

透過智慧型應用程式控制,在不使用應用程式市集下確保應用程式安全性

- 智慧型應用程式控制為 Windows 11 安全性模型中的主要增強功能,可預設封鎖未受信任或未經簽署的應用程式,避免使用者在 Windows 裝置上執行惡意應用程式。智慧型應用程式控制超越了過往瀏覽器內建防護機制的範疇,能直接內建在於處理層級的作業系統核心中。新的智慧型應用程式控制會使用程式碼簽署搭配人工智慧,使用程式碼認證或 Microsoft 雲端中適用於應用程式信任的人工智慧模型為依據,僅允許程序執行預計安全無虞的作業。模型推斷會 24 小時全天候進行,並以涵蓋數兆筆訊號的最新威脅智慧為基礎。在 Windows 11 上執行新的應用程式時,此模型將檢查應用程式的核心簽署和核心功能,確保僅會執行已知的安全應用程式。這表示,Windows 11 使用者能確信新的 Windows 裝置上只會使用安全且可靠的應用程式。凡是已安裝 Windows 11 的新裝置,都會隨附智慧型應用程式控制。執行舊版 Windows 11 的裝置則需重設並執行 Windows 11 的全新安裝作業,才能善加利用這項功能。

提升帳戶和認證安全性

- 透過 Microsoft Defender SmartScreen 提供強化的網路釣魚偵測和防護:去年,我們憑藉適用於 Office 365 的 Microsoft Defender 封鎖了超過 256 億次的 Microsoft Azure Active Directory (Azure AD) 暴力破解驗證攻擊,並攔截了 357 億封網路釣魚電子郵件。Windows 透過 Microsoft Defender SmartScreen 內建了強化的網路釣魚偵測和防護,能在使用者於惡意應用程式或已遭駭客入侵的網站中輸入其 Microsoft 認證當下加以識別,並向其發出警示,藉此協助他們抵禦網路釣魚攻擊。有這些增強功能為後盾,也讓 Windows 成為全球第一款直接將網路釣魚防禦機制內建於平台中的作業系統,使用者開箱即可保有生產力和安全性,完全無需學習成為自身組織專屬的 IT 部門。

- 預設開啟 Credential Guard:Windows 11 會利用採用硬體技術和虛擬化架構的安全性功能,協助系統防堵各種認證竊取攻擊技巧,例如傳遞雜湊和傳遞票證。即便程序使用管理員權限執行,它也能防止惡意程式碼存取系統機密。日後,凡是使用 Windows 11 企業版的組織,都將預設啟用 Credential Guard。

- 適用於本機安全性授權 (LSA, Local Security Authority) 的額外預設保護:Windows 會使用多個重要程序來確認使用者身分識別,LSA 正是其中之一,它會負責驗證使用者並確認 Windows 登入。LSA 專門處理使用者憑證,例如密碼,以及用來進行 Microsoft 帳戶和 Azure 服務單一登入的權杖。而攻擊者已著手開發工具並濫用多款 Microsoft 工具,以利用上述程序來竊取認證。為了防堵此一行為,未來加入企業環境中的新 Windows 11 裝置將預設啟用額外的 LSA 保護,以確保 LSA 只會載入受信任且已簽署的程式碼,從而大幅提升攻擊者竊取認證的難度。

使用個人資料加密為個人資料附加第二層安全性

- 在 Verizon 的 2021 年行動裝置安全性指數中,有四成的受訪者將行動裝置視為最大的 IT 安全性威脅、97% 認為遠端工作者承受的風險高於辦公室工作者,而 56% 則擔心裝置遺失或遭竊。無論使用者在何處辦公,Windows 11 隨附的全新個人資料加密都能提供一個平台給應用程式和 IT 使用,以便在使用者未登入裝置期間保護其檔案和資料。若要存取資料,使用者必須先使用 Windows Hello 企業版進行驗證,藉此將資料加密金鑰與使用者的無密碼認證相互連結,這樣一來,即使裝置遺失或遭竊,資料將更能抵禦攻擊,而敏感資料也可享有另一層內建保護。

使用設定鎖定保護使用者自身

- 60% 以上的安全性決策者皆表示,他們在實作安全性解決方案上面臨著艱鉅的挑戰,而主要原因之一,在於將裝置提供給使用者之後,便難以對其控制權做出限制。設定鎖定有助於改善此一困境。這項內建於 Windows 11 中的功能可透過行動裝置管理 (MDM) 原則監控登錄機碼,確保您生態系統中的裝置符合業界和公司的安全性基準。如果設定鎖定偵測到登錄機碼發生變更,就會在短短數秒之內,將受影響的系統回復為 IT 的預期狀態。有了設定鎖定,IT 管理員就能確保組織中的裝置已受到保護,而且使用者並未變更重要安全性設定。

使用 HVCI 來預設封鎖含有弱點的驅動程式

- 受 Hypervisor 保護的程式碼完整性 (HVCI) 提供預設的增強功能:近幾年來發生的惡意程式碼攻擊 (RobbinHood、Uroburos、Derusbi、GrayFish 和 Sauron)2,越來越常透過驅動程式弱點入侵系統。在下一個 Windows 11 發行版本中,我們將於更多執行 Windows 11 的裝置中預設啟用 HVCI。這項功能可防範攻擊者插入自身的惡意程式碼 (例如 WannaCry3),並協助確保作業系統載入的所有驅動程式都經過簽署且值得信賴。Microsoft 弱點與惡意驅動程式回報中心會使用來自廣大安全性社群的資料,協助 Windows 自動封鎖已知具有弱點的驅動程式。

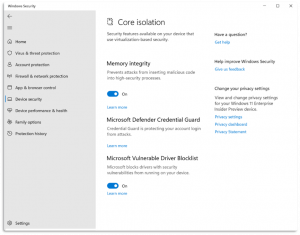

- Microsoft 弱點驅動程式封鎖清單會運用 Windows Defender 應用程式控制 (WDAC),協助抵禦濫用和利用已知有弱點的驅動程式所進行的進階持續威脅 (APT) 和勒索軟體攻擊。核心封鎖清單功能可透過在 Windows 核心中封鎖其負載的方式,防止這些應用程式遭到利用,進而減輕相關威脅。執行 HVCI 或 Windows SE 的裝置都會預設啟用封鎖清單。此外,您也可以在 Windows 安全性應用程式中,透過 [核心隔離] 頁面內的新體驗啟用這項功能。

重新設計涵蓋晶片到雲端的安全性

Microsoft 持續投資改善 Windows 的預設安全性基準,並著重弭平與熱門攻擊途徑 (如同今天在此分享的其中幾項) 的差距。這些投資旨在協助簡化和深化 Windows 客戶的預設安全性體驗。在涵蓋晶片到雲端的內建防護機制,以及層層把關的安全性之下,Windows 11 將可協助組織因應目前和未來的混合式職場所帶來的嶄新安全性挑戰。我們將透過每個發行版本賦予 Windows 更高的預設安全性,並設計新的保護措施,以持續帶領企業大步邁向未來。

如需深入了解 Windows 11 安全性,請參閱我們的 Windows 11 安全性手冊。

如需深入了解 Microsoft 安全性解決方案,請前往我們的網站。歡迎將安全性部落格加入書籤中,一手掌握 Microsoft 專家所提供的安全性建議。此外,也請透過 @MSFTSecurity 關注我們,以獲得網路安全的最新消息和更新資訊。