如何使用零信任基礎架構改善風險管理

「法務遵循的重點在於管理並降低風險,而零信任也一樣。��—Abbas Kudrati

什麼是風險管理?為何風險管理如此重要?

風險管理旨在開發策略,藉此解決生命週期中的各項風險,一般而言,這項程序可分為四個階段:風險識別、評估、回應,以及監控和報告。

風險管理為組織強化自身安全態勢的重要關鍵。舉例來說,內部安全性事件不僅會讓組織付出沉重的代價,還需投注大量的時間加以處理。根據我們的觀察,在資源有限的情況下,許多組織經常優先進行安全性控制方面的投資,藉此因應更重大的風險。此舉可發揮最大限度的投資報酬率 (ROI),不僅能有效保護組織資產,還可確保商務作業順利進行。風險管理為不間斷的活動。然而,企業內建立已久的風險管理計畫,是否足以因應不斷演進的數位和威脅環境?

隨著數位轉型、雲端移轉和混合式工作型態等趨勢逐漸盛行,傳統的信任界限已日漸模糊。周邊導向的防禦機制,已無法妥善抵禦層出不窮的攻擊媒介。現在,各方紛紛聚焦於零信任安全模式,此一模式會假設攻擊者已隱身於企業環境中,並鼓勵組織一律進行明確的驗證,並強制執行最低權限存取。

零信任架構可為風險管理提供哪些協助?

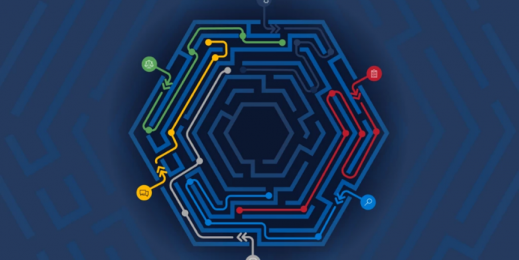

Microsoft 會採用以下列零信任架構為基礎的做法,協助客戶保護其數位資產。

現在,讓我們來看看零信任架構如何透過以下四個階段,協助組織有效因應企業風險管理措施:

- 識別:使用六大主軸,更仔細地探索資產並識別風險

在風險管理的首個步驟中,組織需要根據影響分析結果,將系統和所處理、儲存及傳輸的資訊予以分類。排定好優先順序後,請為執行資產的威脅和弱點識別活動。零信任架構會著重運用識別、端點、網路、資料、應用程式和基礎架構等六大主軸,將組織資產中的整體數位資產全數納入旗下。只要依循此一參考架構,組織就能全面掌握自身的 IT 環境及相關風險。

在資產探索和風險識別階段中,組織應思考以下幾個問題:

- 您會建立、處理和儲存哪些類型的結構化和非結構化資料?這些資料是否已完成分類、標籤和加密?

- 您會存取哪些應用程式?這些應用程式會在雲端或地端執行?

- 您會 (在雲端或地端) 管理哪些類型的基礎架構?

- 哪些對象可存取您的資源 (包括網路、資料、應用程式和基礎架構)?這些對象為內部或外部相關人員?他們會採取人為或非人為行動?您如何強制執行身分識別驗證和授權?

- 使用者可從哪些端點存取您的資源?這些端點為公司所有或為個人所有?您如何進行裝置管理並檢驗法務遵循?

- 身分識別會透過哪些正常和非正常路徑存取各類型的資源?

- 評估:運用持續的風險評估做為依據,以衡量和落實存取控制

一般而言,組織需要定期或於發生重大變更後進行資訊資產風險評估。這項措施可讓組織判斷潛在的風險,並評估現有程序和控制項是否足以將風險降至可接受的範圍。在瞬息萬變的數位環境中,攻擊往往會發生在一瞬之間,正因如此,零信任架構建議持續評估風險:每個要求都應加以攔截,並透過分析使用者、地點、裝置法務遵循、資料敏感度和應用程式類型等方式進行明確驗證。此外,請務必運用豐富的情報和分析資料來即時偵測和回應異常情況,進而在要求層級落實有效的風險管理。

另外,零信任架構所包含的安全性控制項可提供深度防護機制,進行系統或組織層級的定期風險評估時,請務必將其納入考量。由於身分識別已成為新的第一道防線,強大的多重要素驗證有助於判斷存取者符合其所宣稱的身分,進而降低未經授權存取的發生機率。接著,則可運用裝置法務遵循檢查,降低存取者透過經竄改或過時端點存取組織資源的機率。如果發生資料外洩,採用最低權限存取原則的網路微分段機制將盡可能防堵惡意存取者的橫向移動,進而縮小攻擊範圍並減少傷害。只要將傳輸中或已儲存的資料加密,資料就必須經由金鑰解密,才能加以判讀和使用,如此就能進一步降低資料外洩所造成的衝擊。

- 回應:運用即時的回應措施來降低整個要求生命週期的風險

零信任架構也能搭配以下四個風險回應策略使用:容忍、操作、監控和改善。就設計層面來看,建議您將來自威脅保護作業的所有遙測、狀態資訊和風險評估全數導入零信任原則引擎中,以透過自動化方式立即回應威脅。在收集和評估完來自不同來源的所有風險訊號後,即可立即強制執行零信任原則,以允許、拒絕、限制或進一步驗證存取要求。這些做法可妥善回應要求在生命週期中即時偵測到的風險,進而協助組織及時因應。

- 監控和報告:監控有益於風險控制和報告的所有層級

風險監控和報告也是確保風險治理和保證的重要關鍵。通常,組織會將風險監控和管理安排在系統層級中。有了零信任架構,組織就能受惠於一手掌握各層級風險所帶來的彈性。若要進行更精細的管理,也可評估、記錄和回報單一使用者身分識別或登入等風險。只要與 IT 和安全性工具加以整合,就能與其他潛在資料外洩指標 (例如存取和傳輸大量的資料,以及惡意軟體偵測) 建立關聯性,進而讓風險管理團隊的第一線人員掌握所需的各項細節,以利著手調查。您也能進一步處理豐富的威脅和弱點資料,以提供組織風險態勢的匯總檢視,這樣一來,資深管理階層和稽核人員就能更精準且更輕鬆地檢視風險報告。有了風險監控和報告提供的深入解析,組織就能持續檢閱並改善其風險管理策略和原則,繼而兼顧相關性和有效性。

深入了解

深入了解 Microsoft 零信任架構。

組織可運用免費的 Microsoft 零信任成熟度評估問題,著手了解目前的零信任成熟度,以及我們提供的後續步驟建議。如需深入了解 Microsoft 如何協助組織開展零信任旅程,歡迎參閱零信任須知電子書。

如需深入了解 Microsoft 安全性解決方案,請前往我們的網站。歡迎將安全性部落格加入書籤中,一手掌握 Microsoft 專家所提供的安全性建議。此外,也請透過 @MSFTSecurity 關注我們,以獲得網路安全的最新消息和更新資訊。