INTRODUCCIÓN

UNA NUEVA ERA

EN EL CÓMPUTO EN LA NUBE

Las operaciones de informática en la nube de Microsoft están bajo ataque en cualquier momento de cualquier día de la semana: la empresa detecta cada día un millón y medio de intentos de dañar los sistemas.

Microsoft no solo elude esos ataques, sino que también aprende de ellos.

Todos esos ataques frustrados, junto con datos sobre los cientos de miles de millones de correos electrónicos y otro tipo de información que fluyen hacia los centros de datos de informática en la nube de Microsoft y desde ellos, se ingresan continuamente al gráfico de seguridad inteligente de la empresa.

Se trata de una enorme red de datos que se puede usar para relacionar una estafa de suplantación de identidad (phishing) a través de correos electrónicos desde Nigeria con un ataque por denegación de servicio originado en Europa Oriental, evitando que se ataque a un cliente y aplicando ese conocimiento a cada uno de los clientes que usan los productos, incluida la plataforma informática de Azure, el sistema operativo Windows 10 o el servicio de productividad Office 365 de la empresa.

En los últimos años, amenazas de seguridad similares han aumentado considerablemente debido a que hay delincuentes que han forjado negocios lucrativos gracias al robo de datos y varios estados nacionales comenzaron a ver la ciberdelincuencia como una oportunidad para obtener información, influencia y ventajas sobre sus contrarios. Esto ha generado ataques potencialmente catastróficos, como la campaña del ransomware WannaCrypt que ocupó los titulares durante las últimas semanas. Este cambiante panorama de amenazas ha transformado la forma en que los clientes ven la nube.

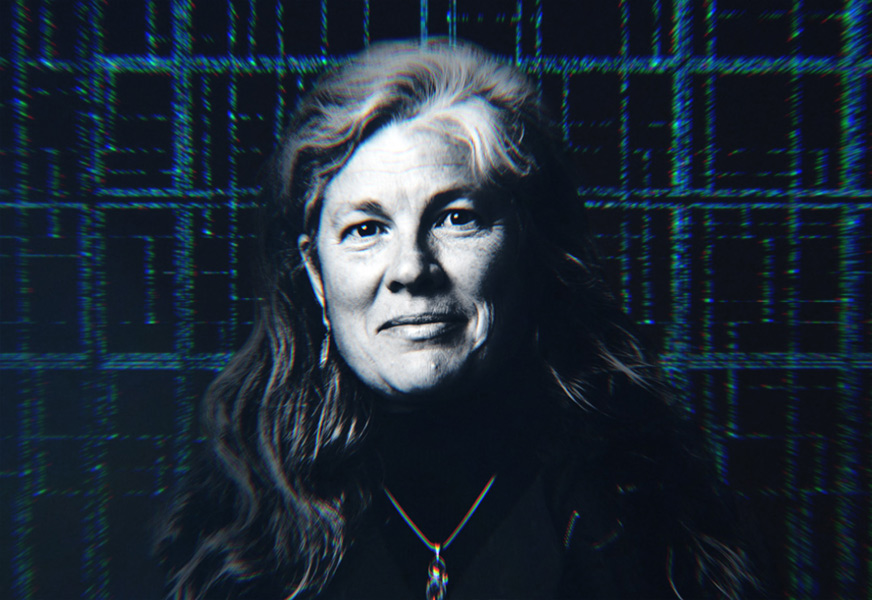

«Hace solo unos años, la mayoría de las conversaciones que tenía con los clientes empezaban con ‘Si no me cambio a la nube es porque me preocupa la seguridad. No es posible que la nube sea segura'», indica Julia White, vicepresidenta corporativa de Azure y seguridad de Microsoft. «Sin embargo, ahora casi siempre me dicen ‘Tengo que cambiarme a la nube porque es más segura'».

No es exagerado decir que la informática en la nube está cambiando totalmente la sociedad. Está transformando sectores importantes, como el minorista, al permitir el tipo de cálculo matemático que impulsa una revolución de la inteligencia artificial e, incluso, con un impacto profundo en la forma en que nos comunicamos con amigos, familiares y colegas.

Esto se debe a que la nube permite que los usuarios puedan aprovechar los enormes recursos informáticos, mucho más grandes y eficaces que los que se encuentran disponibles en el centro de datos de una empresa, y que también tengan la capacidad de tener acceso a esos recursos a través del equipo, el teléfono celular u otro gadget de cualquier persona.

Durante el proceso, la misma informática en la nube se ha transformado en un excelente negocio. La consultora analista Gartner prevé que el mercado de servicios en la nube pública crecerá hasta llegar a casi USD$385 mil millones en 2020.

Microsoft espera que su negocio en la nube comercial vea una tasa de proyección de ingresos anualizada de USD$20 mil millones durante el año fiscal 2018.

A medida que más personas comienzan a confiar sus datos y su información personal y comercial a los centros de datos que alimentan a la nube, se marca el inicio de una nueva era para la seguridad cibernética.

Por un lado, tanto personas como empresas han tenido que ceder parte del control físico que se tiene al saber que todos sus correos electrónicos y fotos familiares están en el disco duro del equipo doméstico que tienen en la sala de estar, y que todos los datos relacionados con ventas o nóminas están almacenados en servidores que se encuentran físicamente en las oficinas de las empresas.

Pero, por otro lado, los expertos de seguridad afirman que la nube ha permitido que empresas como Microsoft creen herramientas mucho más sofisticadas como protección contra astutos y avezados atacantes. Esto significa que en vez de tener que administrar la seguridad completamente solas, las empresas también pueden usar proveedores de servicios en la nube, como Microsoft, cuyo único trabajo es mantener los datos protegidos.

SEGURIDAD DESDE CERO

La nube ofrece algunas ventajas integradas. A diferencia de Internet en general, se creó desde cero teniendo en cuenta la seguridad y privacidad modernas. Se trata también de un ecosistema controlado y protegido por personas que pasan todo el día pensando en la seguridad y la privacidad de los datos.

La nube ofrece algunas ventajas integradas. A diferencia de Internet en general, se creó desde cero teniendo en cuenta la seguridad y privacidad modernas. Se trata también de un ecosistema controlado y protegido por personas que pasan todo el día pensando en la seguridad y la privacidad de los datos.

Cahill sostiene que, habitualmente, las medidas de seguridad de Internet y de seguridad informática se han amoldado a una herramienta en lugar de crearse junto a ella. Con la infraestructura en la nube, las consideraciones de seguridad son parte del proceso de desarrollo.

«La nube representa una oportunidad para mejorar la seguridad», indica.

Además, con herramientas como el gráfico de seguridad inteligente, la nube se beneficia de una especie de inmunidad de grupo: cada vez que Microsoft detecta una amenaza de seguridad para Azure, Office 365 u otro servicio que se ejecuta en esa plataforma en la nube, cualquier otro servicio de esa plataforma se beneficia de dicho conocimiento.

White lo ve de la siguiente manera: antes de la informática en la nube, todos tenían su propia isla de información sobre los intentos de ataque en sus empresas individuales. Ahora, Microsoft tiene la ventaja de poder recopilar y analizar miles de millones de fragmentos de información al día para buscar intentos de ataques, y aplica dicha información para beneficiar a todos sus clientes.

«Lo interesante con respecto a la seguridad es que, a diferencia de lo que ocurre con otras tecnologías, se trata de un juego del gato y el ratón. Están los chicos malos y los chicos buenos, y lo que hacemos es perseguir a los malos y atraparlos, perseguirlos y atraparlos», dice White. «Y, en última instancia, lo que te pone en ventaja de esa persecución es la información y la inteligencia».

ENFOQUE ENTRE EMPRESAS

Pero los expertos en seguridad dicen que se requiere más de una línea de defensa para mantener protegidos los datos. Para proteger la nube, Microsoft adopta un enfoque integral que se extiende a toda la empresa y brinda seguridad tanto para clientes como para negocios.

Los equipos de productos de la empresa ofrecen una amplia variedad de herramientas para supervisar y responder ante las amenazas de seguridad, así como servicios especializados para ayudar a que las empresas mantengan seguros los datos. Además, más de 3,500 ingenieros de seguridad de Microsoft perfeccionan constantemente los enfoques con la información que se obtiene a partir de cada ataque cibernético, incluida la reciente campaña del ransomware WannaCrypt.

La directiva pública y el brazo legal de Microsoft también han desarrollado un conjunto de recomendaciones y consideraciones de directivas para lograr una informática en la nube segura, confiable y accesible basada en un compromiso de años con una informática de confianza.

Más recientemente, Microsoft expresó la necesidad de realizar una Convención de Ginebra digital para establecer normas de conducta internacional y trabajó en la elaboración de formas para proteger la privacidad de las personas con el fin de cumplir con reglamentaciones gubernamentales.

En los días posteriores al ataque de WannaCrypt, Microsoft redobló sus esfuerzos para establecer una Convención de Ginebra digital y hacer que los gobiernos no solo acumulen vulnerabilidades, sino que también consideren cuándo se debe informar a un proveedor sobre una vulnerabilidad. El ataque de WannaCrypt surgió de vulnerabilidades robadas a la Agencia de Seguridad Nacional de EE. UU. y, pese a que Microsoft ya había lanzado una revisión de seguridad que permitía protegerse de ese ataque, muchas organizaciones todavía no estaban protegidas.

«Lo que necesitamos son gobiernos que consideren el daño que la acumulación de estas vulnerabilidades y el uso de las mismas puede tener sobre los civiles». Esto fue lo que Brad Smith, presidente de Microsoft, escribió en una entrada del blog de la empresa, donde también detalló las medidas que Microsoft tomó después del ataque de WannaCrypt.

Además de abordar y responder a las actuales amenazas que afectan a los clientes, Microsoft también cuenta con laboratorios de investigación en todo el mundo en los que se trabaja en el desarrollo de diversas tecnologías innovadoras que permitirán mejorar la seguridad cibernética y abordar las amenazas que podrían surgir en los próximos años.

Estas iniciativas están estrechamente coordinadas. Consulta este reciente trabajo de investigación sobre la seguridad en la nube y verás que la lista de autores incluye tanto a investigadores como a un alto ejecutivo de Azure. Conversa con uno de los directores de ventas de la empresa y verás que ha dedicado mucho tiempo a trabajar con los equipos de investigación y con los grupos de productos para solucionar desafíos delicados para los clientes, como la forma en que las organizaciones pueden compartir los datos de los clientes sin comprometer la privacidad. Lee sobre el enfoque de directivas públicas de Microsoft y verás recomendaciones de directivas que abordan todos los aspectos, desde reglamentaciones hasta las expectativas relacionadas con la privacidad de los clientes.

«Lo que nos hace únicos es que estas disciplinas se informan recíprocamente», indica Scott Charney, vicepresidente corporativo de Informática de confianza. «En última instancia, lo que se desea son directivas públicas que realmente mejoren la seguridad y que sean técnicamente accesibles en el nivel de ingeniería».

Los ejecutivos de Microsoft saben que no es una batalla que uno gane solo y por eso se basan en una amplia comunidad de socios, la que también ayudaron a crear, que incluye a autoridades gubernamentales.

«Son muchos los elementos que debemos reunir para tener éxito en la seguridad cibernética», indica Smith. «Las empresas de tecnología deben tomar medidas enérgicas, mientras que clientes y gobiernos deben tomar medidas afirmativas enérgicas».

«Esta relación simbiótica los beneficia a todos», señala Jeannette Wing, vicepresidenta corporativa a cargo de los laboratorios de investigación básica de Microsoft. También señala que, a veces, la tecnología de seguridad y privacidad se desarrolla con más rapidez de la que se pueden formular las directivas públicas y, en algunas ocasiones, es la directiva pública la que impulsa a las empresas de tecnología para que creen soluciones creativas para prosperar.

«No hay ninguna solución milagrosa», indica Wing. «Necesitamos de todas las herramientas que tenemos».

Tanto en términos de la seguridad como de la privacidad, Microsoft también puede darse el lujo de pensar más allá de solo responder ante las amenazas a corto plazo y poner la mirada en el futuro para saber cómo proteger la nube durante una década o más tiempo. Wing afirma que esto se debe, en parte, a la red mundial de laboratorios de investigación que emplea a algunos de los principales investigadores de criptografía y seguridad del mundo.

«La única responsabilidad de Microsoft Research es pensar a largo plazo y anticiparse a los problemas que tendrá la empresa, pero que ni siquiera sabe que tendrá», agrega.

PARTE II

TRABAJO EN EQUIPO

HÉROES Y VILLANOS CIBERNÉTICOS

Bharat Shah es el tipo de persona que está tan absorto en los aspectos esenciales de la seguridad en la nube que puede recitar sin problemas una interminable lista de acrónimos, estadísticas y jerga industrial con mayor facilidad que con la que la mayoría de nosotros pediría un bocadillo.

Pero Shah, vicepresidente corporativo de seguridad de Microsoft para la plataforma Azure de la empresa, sabe que ninguno de estos acrónimos ni estadísticas es importante para la mayoría de los clientes de Microsoft. Lo que les importa es saber si sus datos van a estar seguros.

Por esa razón y para explicar por qué cree que los sistemas de protección y detección de Microsoft son superiores a otros, se remonta a un momento en que no existía Internet. Shah compara la seguridad cibernética con la manera en que los estados de EE. UU. empezaron a compartir entre sí los registros de distintos robos bancarios, con lo cual mejoraron sus resultados. Una vez que un estado sabía que debía estar atento a un ladrón de bancos determinado, todos los demás estados también lo estaban.

El mismo principio se aplica en la era de Internet: si un cliente sufre un intento de ataque, todos los demás clientes también quedan protegidos ante el mismo ataque. Ese agrupamiento de datos se conoce como el «efecto nube».

«Si detectamos varios ataques sobre un inquilino o un grupo de inquilinos, lo podemos sintetizar y comenzar a usar la información que obtenemos de él para proteger a todos los demás inquilinos existentes», indica Shah. «Ese es el efecto nube. Aprendemos, reaccionamos, activamos algo y protegemos al resto de los usuarios».

Por ejemplo, Mark Russinovich, director tecnológico de Microsoft Azure, recuerda una ocasión en que un cliente sufrió un ataque de suplantación de identidad (phishing) por correo electrónico especialmente malintencionado y en el que todos los otros miembros de la red se vieron beneficiados del trabajo que Microsoft tuvo que hacer para mitigar y evitar la estafa.

«Los clientes no tuvieron que hacer nada para contar con ese nivel de protección adicional», dice Russinovich.

GRÁFICO DE SEGURIDAD INTELIGENTE

Microsoft lleva un seguimiento de los intentos de ataques que se producen en la nube, además de cientos de miles de millones de otros fragmentos de datos, en un sistema enorme llamado Gráfico de seguridad inteligente de Microsoft.

Este luego usa una rama de la inteligencia artificial, el aprendizaje automático, para analizar esos miles de millones de fragmentos de datos para mejorar sus defensas de seguridad y perfeccionar las respuestas ante los ataques. Un sistema de aprendizaje automático resulta especialmente útil para este propósito, porque puede seguir aprendiendo continuamente para detectar nuevas señales de ataque a medida que ingresan los datos, para refinar y mejorar sus algoritmos con cada nuevo fragmento de información.

El aprendizaje automático demuestra ser especialmente revolucionario cuando se trata de combatir lo que Shah llama las «batallas de FPFN», que son los «falsos positivos falsos negativos» que representan un enorme problema para el sector de la seguridad.

Todos quienes hayan tenido una mascota que hubiese activado la alarma de seguridad saben cómo son los problemas de falsos positivos: si la alarma se activa habitualmente en medio de la noche porque el gato pasa por el detector de movimiento, lo más probable que es la desactives o no la tomes en cuenta cuando un ladrón de verdad entre a la casa.

En la seguridad cibernética, los falsos positivos son uno de los mayores costos del sistema y hacen que los expertos en seguridad pierdan tiempo y se distraigan cuando busquen los conflictos reales.

«Si recibes 1,000 alertas y 999 son falsos positivos y solo una es real, son seres humanos los que deben distinguir cuál de las amenazas es la real. Y eso requiere tiempo y criterio», indica Russinovich. «Muchas veces, cuando ya estás agobiado por una situación así, dejas de examinarlas detenidamente una a una y puede que se te pase la amenaza real».

Con el sistema de aprendizaje automático, parte de ese escrutinio inicial se hace automáticamente, lo que permite que los expertos en seguridad se centren en las amenazas que saben que son reales.

Los falsos negativos son un problema incluso más complicado: es cuando algo pasa y nadie sospecha. Shah afirma que el aprendizaje automático incrementa el trabajo de los expertos en seguridad al erradicar incluso las anomalías más sofisticadas que podrían permitir que los falsos negativos ingresen sin ser detectados.

SEGURIDAD BASADA EN LA IDENTIDAD Y MÁS

SEGURIDAD BASADA EN LA IDENTIDAD Y MÁS

Eso plantea una pregunta compleja: más allá de las contraseñas, ¿cómo puede saber el sistema si tú eres realmente quien dices ser? Para evitar este tipo de ataques, Microsoft usa el aprendizaje automático y otro tipo de análisis para detectar alteraciones en el comportamiento de los usuarios, como puede ser iniciar sesión desde una ubicación distinta o realizar acciones inusuales una vez en el sistema.

La empresa también ha trabajado para crear sistemas más fáciles de usar para protegerse de este tipo de ataques, creando herramientas como la autenticación multifactor, que son simples de usar. Eso incluye herramientas como Windows Hello, que usa reconocimiento facial o de huellas digitales en lugar de una contraseña tradicional.

También se ha perfeccionado la forma en que los usuarios tienen acceso a los datos y cómo los usan, agregando opciones como la capacidad de conceder acceso solo a ciertos datos durante un breve período de tiempo o requisitos para que varias personas confirmen las acciones especialmente críticas.

Estas ofertas de seguridad basada en la identidad solo son algunas de las herramientas que Microsoft usa para mantener la seguridad y la privacidad de los datos de sus clientes. Microsoft también está siempre tomando otras medidas, como reforzar las protecciones de correo electrónico, como resguardo en caso de que los empleados hagan clic de forma involuntaria en vínculos peligrosos que reciban en sus bandejas de entrada.

Shah dijo que esas herramientas, junto con otras ventajas como el efecto nube, son suficientemente fuertes para casi cualquier cliente y, en muchos casos, son mejores que las medidas de seguridad que las empresas tenían antes de migrar a la nube.

«LA CRIPTOGRAFÍA ES UNA HERRAMIENTA MUY FUERTE QUE PUEDE USARSE EN TODO EL MUNDO DE MANERA EQUITATIVA. A LAS MATEMÁTICAS NO LES IMPORTA DE QUÉ PAÍS ERES»

Cahill, el analista de seguridad, indica que esto se debe a que muchas empresas luchan por seguirle el ritmo al largo proceso diario de estar al día con las medidas de seguridad más recientes: tareas como comprobar habitualmente si existen vulnerabilidades, reparar errores de seguridad o asegurarse de que solo las personas adecuadas tienen acceso a información protegida.

«Todas estas son tareas que los proveedores de servicios en la nube hacen como parte del procedimiento operativo normal», afirma.

Pero, en algunas ocasiones, Shah y otros escuchan el caso de un cliente preocupado por amenazas más complejas o cuyos datos son de especial importancia. Ahí es donde Microsoft puede señalar ofertas innovadoras, como las VM blindadas, una oferta de Windows Server 2016 que puede mantener seguros los datos ante tipos de ataques poco comunes, como un administrador o un empleado deshonesto. Otra de las opciones, Always Encrypted para SQL Server, ofrece protección adicional de datos muy delicados, como números del seguro social o información de tarjetas de crédito.

Always Encrypted es uno de los varios ejemplos de tecnología que los clientes usan actualmente que tienen su origen en un laboratorio de investigación de Microsoft.

La interacción entre los grupos de investigación y los grupos de productos conforman una relación simbiótica de la que se benefician tanto investigadores como ingenieros. Los criptógrafos y expertos informáticos que trabajan en nuevas tecnologías de seguridad pueden saber si los ingenieros consideran que sus ideas funcionarían en un entorno real, mientras que los ingenieros pueden acudir a los investigadores para consultar cualquier cosa, desde marcos tecnológicos amplios hasta soluciones puntuales.

CONTROL EN LA NUBE

Uno de esos investigadores es Manuel Costa. Es el investigador principal del laboratorio de investigación que Microsoft tiene en Cambridge, Reino Unido. Actualmente, dedica la mayor parte del tiempo a pensar en cómo aumentar la protección de la nube de formas más innovadoras.

Pero a Costa no le interesa crear una solución que funcione solo en los estrechos límites de un laboratorio de investigación. Quiere crear una solución que funcione en el mundo real y, lo más importante, que funcione para clientes reales a quienes les importe igual que a él la privacidad y la seguridad.

Para él, esto equivale a tener el control.

«Queremos que nuestros clientes tengan el control», dice Costa. «Deben ser capaces de tomar una decisión fundamentada sobre qué contenido compartir y qué contenido debe mantenerse privado. Nuestro trabajo, en términos de tecnología e investigación, es garantizar que contamos con técnicas muy eficaces para cumplir con lo que los clientes esperan de nosotros en ese aspecto».

Costa es parte del personal clave que trabaja en un proyecto de investigación que propone usar hardware en los centros de datos de informática en la nube para crear una protección física en torno a datos muy delicados. Con los datos dentro del hardware, el proyecto de investigación permite que la información confidencial se mantenga cifrada o protegida de manera tal que solo quienes cuenten con permisos pueda tener acceso para verla, incluso si se usa para cálculo.

Sriram Rajamani, director del laboratorio de investigación de Microsoft en Bangalore, India, y otro de los colaboradores clave de este proyecto, indica que los proveedores de nube han aprendido a cifrar los datos cuando están en reposo o simplemente almacenados. Esto significa que incluso si alguien tiene acceso al disco físico que contiene toda su información bancaria personal, no podrá leerla.

Los proveedores de nube también saben cómo mantener cifrados los datos en tránsito, lo que dificulta que alguien intercepte los datos bancarios mientras se envían desde el servidor al equipo.

Pero, hasta ahora, el desafío sigue siendo cómo mantener cifrados los datos cuando se usan en cálculos. Con este sistema nuevo, las empresas que analizan datos de negociaciones financieras o examinan registros médicos para ver si existen marcadores de enfermedades podrían hacer el mismo trabajo en la nube con la confianza de saber que solo la persona propietaria de los datos tiene las claves para desbloquearlos. Eso significa que nadie más, ni siquiera quienes trabajan en el centro de datos, podría tener acceso a la información ni proporcionarle acceso a ella a nadie.

«Es una funcionalidad tecnológica importante porque nos permite garantizar a nuestros clientes que podemos almacenar sus datos y que es posible operar en ellos, pero que no tenemos acceso a los mismos», dijo Rajamani. «Si alguien obtiene acceso ilegalmente al centro de datos, de todos modos no tendrá acceso a la información. Y no es necesario que confíen en nosotros o en nuestros empleados para poder garantizar la confidencialidad de los datos».

CREO QUE ES REALMENTE IMPORTANTE PONER ATENCIÓN DE CERCA EN LA PROTECCIÓN DE SISTEMAS QUE ASEGURAN NUESTRA SOCIEDAD

Esto quizás no sea muy importante para muchos de nosotros, pero los expertos en seguridad de la nube dicen que este es el tipo de avance que permitirá que incluso los datos más personales, como nuestros registros médicos, se almacenen y analicen más fácilmente con la nube.

«Estamos dando el primer paso de un proceso que creo que transformará toda la industria de aquí en adelante», dijo Russinovich, ejecutivo de Azure, que estaba tan cautivado por el proyecto que decidió unirse al trabajo de investigación.

Por ahora es solo un proyecto de investigación, pero Costa, Rajamani y otros están buscando formas para hacerlo más eficaz y poder usarlo en el mundo real.

Recientemente empezaron a buscar cómo minimizar la cantidad de código que se necesita para el nivel de seguridad más alto y, por tanto, que se debe almacenar en el hardware seguro. Eso disminuiría considerablemente la superficie total que se debe proteger ante cualquier tipo de ataque y haría que el sistema fuese mucho más eficaz.

DE GUSANOS A LA SEGURIDAD BASADA EN LA NUBE

La fascinación que Costa siente por la seguridad comenzó en los primeros días de Internet, cuando leyó una de las primeras investigaciones sobre los gusanos de la red, un tipo de ataque en el que el código malintencionado se replica y se distribuye automáticamente de máquina en máquina.

En primer lugar, quería comprender todo lo relacionado con los gusanos. Luego de eso, quiso hacer todo lo que podía para proteger de ellos a los equipos.

«Empecé a pensar que estábamos usando cada vez más equipos y que, por lo tanto, deberíamos tener una seguridad muchísimo más sólida para evitar este tipo de ataques», indica.

Avancemos un par de décadas. Puede que la tecnología haya cambiado y que, como Costa lo intuyó, esté mucho más presente, pero el principal objetivo no se modificó.

«Creo que es importantísimo que pongamos mucha atención a la protección de los sistemas que sustentan a la sociedad», afirma.

Costa cree que el proyecto basado en hardware es una solución para mantener protegidos los datos, pero dice que uno de los atractivos de la investigación, especialmente en este campo, es que requiere de muchos enfoques y que siempre hay posibilidad de mejorar.

Costa indica que «la seguridad es un problema complejo y vasto». «Queremos tener muchas barreras, muchos tipos de protección distintos».

DIRECTIVAS, PRIVACIDAD Y REGLAMENTACIONES

Para comprender el amplio enfoque que Microsoft adopta con respecto a la seguridad en la nube, debemos retroceder unos 15 años hasta el período en la historia de Internet en que los gusanos llamaron la atención de Costa. El mismo tipo de amenazas de seguridad también cautivaron la atención de muchas personas en Microsoft, incluido su cofundador, Bill Gates.

En un intento por evitar que el emblemático sistema operativo Windows fuese arrasado por amenazas de seguridad, Gates lanzó la iniciativa de informática de confianza de la empresa a lo grande: le dijo a miles de desarrolladores que dejaran de trabajar en productos y que, en su lugar, se centraran exclusivamente en hacer que los productos de Microsoft fuesen más seguros. La iniciativa duró unos 60 días y le costó a la empresa más de USD$100 millones.

LO QUE NECESITAMOS AHORA ES UNA CONVENCIÓN DIGITAL DE GINEBRA.

Desde ese momento, Microsoft hizo de la seguridad parte fundamental del proceso de desarrollo de cada producto que crea y de cada servicio que ofrece, y se comprometió a trabajar con todo el sector para compartir los hallazgos en el ámbito de la seguridad.

Scott Charney, vicepresidente corporativo de Informática de confianza, que supervisa programas destinados a garantizar que la seguridad siga siendo una prioridad esencial, indicó que el enfoque en cuestión se sigue implementado con productos como Azure. Con sistemas como el gráfico de seguridad inteligente, también se adapta a un mundo en el que los productos se actualizan constantemente, en lugar de enviarse en cajas físicas tres o cuatro veces por década.

Ahora, la empresa está dando un paso más allá al crear herramientas de seguridad directamente en Visual Studio, su entorno de desarrollo. Eso permite que la empresa busque brechas de seguridad de manera más natural antes de lanzar el código.

Charney dice que «simplemente pone la seguridad en el flujo de trabajo normal». «Ya no se trata de responder ante los ataques. Simplemente es parte del proceso de desarrollo».

Sin embargo, Charney reconoce que para los clientes puede ser abrumador pensar en migrar a la nube.

«Los clientes desean migrar a la nube porque ven el potencial, la productividad y los ahorros de costos que esto significa. Pero la nube es algo desconocido. Si migro a la nube, ¿cómo voy a saber lo que ahí sucede?»

La respuesta de Microsoft es: sé transparente y permite que los clientes controlen sus propios datos. Charney sostiene que esto significa acciones como prometer notificar a un cliente si hay un intento de ataque y permitir que el cliente tenga la opción de aprobar ciertas tareas o solicitudes de información.

También significa brindar a los clientes la capacidad de administrar sus propias claves de cifrado y controlar el acceso a los datos. Al fin y al cabo, dice Charney, los clientes quieren tener más control y es tarea de Microsoft saber cómo entregarles ese control a la vez que se mantienen seguros los datos.

UNA CONVENCIÓN DIGITAL DE GINEBRA

Si hablas de seguridad cibernética con Brad Smith, presidente de Microsoft, él te dirá que la ciberdelincuencia es precisamente eso: delincuencia. Esto significa que cualquier empresa que trabaje en estos problemas debe colaborar estrechamente con funcionarios gubernamentales, debido a que son ellos quienes, en definitiva, tienen la capacidad de detener a criminales reales o virtuales.

Pero, tal como Smith lo indica, la ciberdelincuencia también se distingue de otras formas de delincuencia.

En primer lugar, los centros de datos de informática en la nube que se han convertido en el terreno en que operan los delincuentes son, en su mayoría, propiedad del sector privado y funcionan en varios países en todo el mundo.

Por otra parte, algunos de los delincuentes son estados nacionales y, en algunos casos, esos estados nacionales tienen conductas delictivas contra infraestructura o ciudadanos privados.

«La ciberdelincuencia y las amenazas de seguridad comenzaron con personas que las veían como pasatiempo o como deporte», dijo Smith. «Por desgracia, esto cambió rápidamente y ahora se trata de delincuencia que apunta a ganar dinero, una actividad empresarial criminal organizada. Y ahora ya se llegó a un tercer ámbito: los ataques de estados nacionales».

Este mismo año en un discurso inaugural del congreso de seguridad de RSA, Smith llamó a los gobiernos a que trabajen con empresas de tecnología, comprometiéndose a no participar de ataques en el sector privado ni acumular vulnerabilidades contra ellos. Además, pidió a los gobiernos que no ataquen infraestructuras civiles.

Smith compara este llamado a crear nuevas reglas con las limitaciones en el control de armas y dijo que era muy similar a la Convención de Ginebra de 1949, en la que los gobiernos se reunieron para proteger a los civiles en tiempos de guerra. Esta nueva iniciativa debería incluir una tecnología acorde entre los miembros del sector, en la cual todos aceptaran un conjunto de principios y valores en común.

«Lo que necesitamos ahora es una Convención de Ginebra digital», dijo.

Microsoft ya trabaja estrechamente con el orden público en otros problemas de ciberdelincuencia. Por ejemplo, este mismo mes, la Comisión Federal de Comercio anunció que había trabajado en colaboración con la unidad de crímenes digitales de Microsoft para rastrear a estafadores que se hacen pasar por representantes de soporte técnico y así obtener la información personal de los usuarios.

El enfoque que Microsoft tiene ante la privacidad y la seguridad en la nube se basa cada vez más en las cambiantes pautas reguladoras relativas a la información personal, como el Reglamento General de Protección de Datos de la Unión Europea. Estas pautas reguladoras son una consideración clave para muchos clientes que quieren contar con las ventajas de la nube pero que necesitan asegurarse de seguir la diversidad casi abrumadora de reglas para la protección de la privacidad e información personal.

EL ESTRATEGA Y EL PROFESOR

Fue un desafío reglamentario el que hizo que Brant Zwiefel pensara en la privacidad y la seguridad en la nube.

Corría el año 2014 y California estaba en medio de una sequía extrema. Frank Loge, catedrático de ingeniería civil ambiental de la Universidad de California en Davis, tuvo una idea que pensó que podía ayudar.

Loge, que también era director del Centro de eficiencia y energía del agua, quiso analizar decenas de millones de registros de clientes relacionados con el agua en varios municipios de todo el estado para averiguar qué tácticas serían efectivas para lograr que las personas usaran menos agua.

«Decidimos convertirnos en el repositorio de todos los datos relacionados con el agua en el estado de California y luego compartir esos datos», dijo recientemente Loge durante una visita al campus de Microsoft en Redmond, Washington.

La respuesta no fue precisamente alentadora.

«Según la gente, era algo imposible, algo que no se podía hacer», recordó Loge.

Por suerte para Loge, se encontró con un grupo de personas para quienes «lo imposible» era más un desafío que un obstáculo.

Una de estas personas era Zwiefel. Estratega de la división para el sector público de Microsoft, la historia de Loge captó su atención.

Poco antes, Zwiefel había ido a ver un partido de softball de su hija y había conversado con una madre que trabajaba como voluntaria en la agencia de servicios sociales del condado. Ella pasaba por un problema similar: los niños caían en el olvido porque los servicios sociales, los sistemas escolares y los departamentos de policía no tenían forma de compartir los datos. Eso significa que un chico con dificultades en la escuela, y cuyos padres probablemente tenían problemas con la ley, no recibía necesariamente la ayuda que requería de los servicios sociales.

«Estos servicios nunca hablaban entre sí hasta que algo realmente malo pasaba, y recién ahí empezaban a notar que había señales por todos lados y que deberían haber actuado antes», dice Zwiefel. «Eso fue lo que realmente me impulsó a decir ‘Bueno, tenemos un problema con el uso compartido de los datos».

El problema es relativamente nuevo porque la posibilidad de tener una solución es muy reciente. Hace una década, nadie habría esperado que tendríamos la potencia informática, los algoritmos y las funcionalidades de almacenamiento de datos basado en la nube que se necesitan para compartir datos y ejecutar el tipo de análisis necesario para detectar dichas tendencias.

Ese escenario ha cambiado mucho durante los últimos años, lo que ha abierto posibilidades atractivas para quienes se desempeñan en el sector público y más allá. Por ejemplo, un hospital donde se realicen investigaciones ahora podría analizar datos provenientes de muchos otros hospitales, lo que aceleraría la investigación de nuevos y mejores tratamientos para un determinado tipo de cáncer.

Sería complejo, lento y costoso que estas organizaciones creen un sistema propio que pueda cumplir con todos los requerimientos reglamentarios, logísticos y de privacidad para poder compartir información personal, como registros policiales o facturas de consumo de agua. Pero en Microsoft, Zwiefel pensó que quizás podría encontrar la experiencia necesaria para crear lo que llegaría a conocerse como colaboraciones de datos de confianza.

Al mismo tiempo, algunos altos miembros de las divisiones de nube e investigación de Microsoft estaban buscando una solución similar para usuarios que querían compartir datos, pero que no confiaban entre sí completamente. Comenzaron una colaboración que incluía a miembros de los equipos de ventas y servicios, ingeniería, investigación y legal de Microsoft.

Al igual que Zwiefel y Loge, no se dejaban intimidar por quienes decían que no sería posible hacerlo, y muchos visitaron a Loge y trabajaron en el proyecto durante su propio tiempo libre.

Esta primavera, Zwiefel dijo que el grupo esperaba poner a prueba con Loge el almacén de datos con información relacionada con la energía y el consumo de agua, y un conjunto de colaboraciones de datos de confianza de la investigación. Loge indica que ya en ese punto, el trabajo que habían realizado mientras creaban el sistema le permitió analizar los datos y comprender mejor cómo el estado podía ahorrar agua y energía de manera considerable.

También tiene ventajas adicionales, como exponer las áreas en que los municipios pueden ofrecer un precio más justo e igualitario.

Zwiefel y el equipo esperan que el proyecto tenga dos beneficios esenciales: que ayude a solucionar algunos de los difíciles problemas sociales que los impulsaron en primer lugar a participar del proyecto y que brinde a los clientes una solución innovadora a lo que parecía ser una tarea imposible.

Ramarathnam Venkatesan, Venkie, investigador principal en criptografía y seguridad y que se convirtió en uno de los principales colaboradores del proyecto, afirmó que un proyecto de estas características no hubiese sido posible sin la colaboración de ese enorme grupo de personas.

«Se necesitan personas del ámbito de la investigación. Se necesitan que personas que sepan cómo crear productos participen en este proyecto. También se necesitan personas que sepan de directivas públicas y, por sobre todo, se necesita trabajar junto con el departamento de ventas, porque ellos saben dónde está el problema», dijo Venkatesan.

PARTE III

EL FUTURO

SE VE LLENO DE NUBES, Y ESO ES FANTÁSTICO

Venkatesan y Zwiefel no son los únicos miembros de Microsoft que buscan cómo las empresas y organizaciones puedan compartir datos de forma segura y confidencial en la nube. El equipo de Costa también explora cómo se podría usar la solución de cifrado basada en hardware en la que trabaja su equipo con ese propósito y, además, Kristin Lauter, matemática, busca una forma criptográfica para solucionar el problema.

Lauter, investigadora principal y líder del grupo de investigación criptográfica de Microsoft, indicó que la empresa aborda el problema desde distintos ángulos, porque la seguridad nunca es una solución única que se puede aplicar a todo. Es probable que una empresa de servicios financieros que desea realizar un análisis de inversión, un investigador del cáncer que quiere comparar cientos de registros de salud y una persona que quiere proteger su registro genómico deseen contar con métodos de seguridad distintos.

Los investigadores de Microsoft también trabajan en todo tipo de herramientas para seguridad en la nube centradas en cumplir con futuras necesidades de seguridad y privacidad. Algunos investigadores crean formas de proporcionar seguridad para tecnologías emergentes, como la inteligencia artificial y la informática cuántica. Otros buscan formas de brindar mejores medidas de seguridad a los clientes que interactúan con sistemas basados en la nube, con mejoras importantes para las herramientas de seguridad que muchas personas ya usan en comunicaciones y transacciones.

Incluso hay otros que buscan cómo agregar protecciones de seguridad adicionales a las herramientas existentes.

Por ejemplo, un proyecto de investigación en que trabajan Srinath Setty y el estudiante de doctorado Sebastian Angel tiene por objeto proporcionar un sistema para cifrar los metadatos que muestran con quién compartió textos u otro tipo de comunicación una persona determinada. A pesar de que el orden establecido indica que los mensajes mismos estén cifrados, no ocurre lo mismo con el registro que indica que esa conversación existió.

«Se trata de información muy confidencial», afirma Setty.

Setty y otros investigadores también trabajan en diversos proyectos que tienen como objetivo agregar más propiedades de seguridad y confidencialidad a un prometedor sistema para compartir datos, llamado cadena de bloques, que en un principio se desarrolló para las transacciones con Bitcoins.

EL CRIPTÓGRAFO

Kristin Lauter es matemática y su carrera profesional comenzó con el tipo de investigación que generalmente se conoce como matemática pura. Eso cambió cuando tuvo la oportunidad de trabajar para incorporar al sistema operativo Windows un tipo de medida de seguridad llamado «criptografía de curva elíptica».

Y ya no volvió atrás. Lauter dice que desde ese momento centró su investigación en la criptografía que permite resolver desafíos reales en cuanto a la privacidad y la seguridad.

Le gusta la idea de llevar a cabo investigaciones que, a la larga, tengan un impacto en los clientes y también disfruta cuando se enfrenta a un buen desafío.

«Cuando podemos conversar directamente con un cliente que nos dice cuál es el problema que intenta solucionar o qué escenarios debe habilitar, simplemente se transforma en un nuevo objetivo para nosotros, una nueva fuente de problemas que debemos abordar, lo que nos resulta realmente interesante», indica Lauter.

Recientemente, Lauter se ha centrado en soluciones a largo plazo para proteger datos genómicos en la nube con un método llamado ‘cifrado homomórfico'». Se trata de una solución basada en software que permite procesar y analizar datos sin tener que descifrarlos. Lauter sostiene que esto es particularmente importante para los datos genómicos porque probablemente son los datos más personales que tenemos.

«Creo que parte del motivo por el que esta línea de investigación específica me inspira tanto es porque realmente veo la conexión con el bien social y la importancia de la privacidad», indicó.

Lauter y sus colegas crearon herramientas de cifrado homomórfico que funcionan en un laboratorio de investigación y ella ahora busca cómo este proyecto puede ser práctico para usarlo diariamente en un centro de datos de informática en la nube.

El equipo también trabaja en cómo aplicar las medidas de seguridad que creamos con cifrado homomórfico para agregar protección adicional en otras áreas de investigación de vanguardia.

Por ejemplo, trabaja junto con investigadores de inteligencia artificial para crear herramientas que permitirían que los usuarios apliquen el aprendizaje automático a los datos protegidos por cifrado homomórfico. Eso agregaría un nivel de privacidad y seguridad sin precedentes a la investigación sobre la inteligencia artificial.

Lauter también explora cómo crear herramientas que usen la misma criptografía subyacente que se usa en el cifrado homomórfico para proteger los datos una vez que se desarrolla un equipo cuántico. Muchos expertos creen que los equipos cuánticos tendrían la potencia suficiente como para solucionar los difíciles problemas matemáticos que se usan actualmente en la criptografía tradicional. Lauter indica que este método nuevo, llamado «criptografía basada en retículos», podría brindar el tipo de cifrado que ni siquiera un equipo cuántico podría descifrar.

Según Lauter, una ventaja clave del tipo de trabajo de criptografía que ella realiza es que se puede usar en cualquier parte del mundo, incluso por quienes desean compartir datos entre fronteras.

«La criptografía es una herramienta muy eficaz que se puede usar igual de bien en todo el mundo», dice Lauter. «A las matemáticas no les importa de qué país eres».

ESTAMOS DANDO LOS PRIMEROS PASOS EN ALGO QUE CREO TRANSFORMARÁ TODA LA INDUSTRIA HACIA EL FUTURO.

ESCALAR UNA MONTAÑA DE SEGURIDAD: EL PROYECTO EVEREST

Mientras expertos en seguridad como Lauter piensan en cómo proteger los datos en la nube, Cédric Fournet piensa en cómo mantener seguros los datos mientras viajan desde el centro de datos que hospeda los sistemas basados en la nube y hacia él.

El objetivo a largo plazo de la iniciativa, el proyecto Everest, es sencillo.

«El objetivo principal es proporcionar conexiones seguras entre clientes y servidores, sin ninguna pregunta», indicó Fournet, investigador principal del laboratorio de investigación de Microsoft en Cambridge, Reino Unido. «De manera predeterminada, ni siquiera se tiene que pensar en eso. Las comunicaciones son privadas y autenticadas».

Lograr eso es un poco más complicado. Y eso se debe a que las herramientas que los criptógrafos crean para proteger los datos cuando tienes acceso a tus registros bancarios o cuando compras en línea un regalo para bebé se basan en propiedades matemáticas abstractas diseñadas para que sean difíciles de descifrar.

Pero una vez que estos algoritmos abstractos se implementan en el software, quedan expuestos a errores e imperfecciones de su propio código y de otro código escrito para usarlo con los algoritmos. Es ahí donde los chicos malos buscan por dónde atacar.

Los expertos en seguridad se esfuerzan mucho para evitar dichos ataques, tanto buscando vulnerabilidades como respondiendo ante las amenazas. Se trata de un desafío especialmente difícil porque nadie sabe exactamente qué es lo que busca. La seguridad es algo que no se nota hasta que se produce una intrusión y en ese momento hay que volver atrás y pensar en cómo se produjo esa brecha.

Con el proyecto Everest, Fournet y su equipo esperan crear un sistema en el que puedan comprobar matemáticamente que no hay vulnerabilidades que representen dificultades para los dos formatos más comunes de protocolos de seguridad de Internet, HTTPS y TLS. El equipo usa una combinación de pruebas manuales y automatizadas para comprobar cada una de las líneas de código de esos protocolos.

El objetivo es permitir que quienes usan los protocolos en el mundo real tengan las mismas garantías que los criptógrafos pueden ofrecer cuando crean los algoritmos en el laboratorio. El objetivo fundamental es crear un sistema seguro y comprobado que funcione fácil y eficazmente, haciendo que sea práctico para adoptarlo en el mundo real.

Es una iniciativa ambiciosa, pero Fournet y el equipo creen que tienen algunas ventajas. Por un lado, Fournet conoce muy bien los protocolos TLS porque participó muy activamente en iniciativas para que la iteración más reciente de esos protocolos fuese más segura. Por otro lado, tiene la ventaja de poder comprobar sus ideas con sistemas y grupos de productos de Microsoft, los mismos que deberán usar estos sistemas en el mundo real.

«Si no pudiéramos trabajar con profesionales que realmente implementan estos protocolos o los mantienen, nos faltaría una parte importante del contexto», afirma.

PROCESO A LARGO PLAZO

La seguridad en la nube es un proceso a largo plazo. Para hacerlo bien, se debe invertir continuamente en las medidas de seguridad que las personas necesitan ahora y en la protección que necesitarán en un año o incluso en una década más.

Esto significa anticiparse a las nuevas tecnologías o funcionalidades que los clientes querrán usar en la nube, así como en las nuevas vulnerabilidades que los delincuentes encontrarán para intentar tener acceso no permitido a los datos en cuestión.

Pero también podríamos considerarlo como un proceso interminable, porque estamos hablando de una lucha que nadie (ni abogados, ingenieros, investigadores ni los expertos en seguridad) cree que termine alguna vez.

Por cada chico malo que los chicos buenos capturen, habrá otro esperando. Es más, usan las mismas ventajas tecnológicas que usan los expertos en seguridad.

«Los chicos malos, especialmente los delincuentes cibernéticos, también ven los beneficios de la nube», afirma Cahill, el analista de seguridad.

Costa, el investigador de seguridad, indicó en una ocasión que quienes trabajan en el ámbito de la seguridad pocas veces se sienten satisfechos con la seguridad de algo. Es por eso que, por ejemplo, empresas como Microsoft continuamente intentan atacarse a sí mismas para buscar algún rincón o alguna grieta que ningún chico malo haya encontrado todavía.

Esta podría ser una labor frustrante para algunos, pero Costa dice que en realidad es la razón que motiva a que quienes trabajan en seguridad vayan al trabajo cada día.

«Creo que siempre se puede mejorar. Es lo que nos motiva», sostiene. «Todo siempre se puede mejorar».