Neue Sicherheitsinitiative: Microsoft und Arkose Labs enthüllen die umfassenden Aktivitäten des Cyberkriminalitätsnetzwerks Storm-1152, darunter die Produktion und den Vertrieb von Millionen gefälschter Microsoft-Konten. Die Maßnahme markiert einen entscheidenden Schritt im globalen Kampf gegen Cyberkriminalität und stellt einen wichtigen Meilenstein in der Sicherheitsstrategie beider Unternehmen dar.

Bei Microsoft suchen wir ständig nach neuen Wegen, um Menschen online zu schützen. Dazu gehört auch, dass wir keine Toleranz gegenüber all jenen zeigen, die in betrügerischer Absicht manipulierte Kopien unserer Produkte erstellen – und anderen damit schaden wollen. Konkret meinen wir damit vielfältige Formen der Cyberkriminalität, darunter Massen-Phishing, Identitätsdiebstahl sowie Distributed-Denial-of-Service-Angriffe (DDoS).

Gemeinsam mit Arkose Labs, einem führenden Anbieter von Cybersicherheitslösungen und Bot-Management, gehen wir derzeit gegen den größten Verkäufer und Ersteller betrügerischer Microsoft-Konten vor: eine Gruppe, die wir Storm-1152 nennen. Wir senden damit eine deutliche Botschaft an alle, die versuchen, Microsoft-Produkte für Cyberkriminalität zu herzustellen, zu verkaufen oder zu verbreiten. Wir beobachten sie genau und handeln, um unsere Kunden zu schützen.

Storm-1152 betreibt illegale Websites und Social-Media-Seiten und verkauft gefälschte Microsoft-Konten und Tools zur Umgehung von Identitätsüberprüfungssoftware auf bekannten Technologieplattformen. Storm-1152 bietet damit ein „Produkt“ an, mit dem sich der Zeit- und Arbeitsaufwand für Cyberkriminelle und ihr missbräuchliches Tun verringert. Bis heute hat Storm-1152 etwa 750 Millionen gefälschte Microsoft-Konten zum Verkauf angeboten, mit denen die Gruppe illegale Einnahmen in Millionenhöhe erzielt hat und deren Bekämpfung nicht nur Microsoft, sondern auch andere Unternehmen sehr viel Geld kostet.

Mit unserer aktuellen Initiative wollen wir kriminelles Verhalten verhindern. Indem wir versuchen, die Geschwindigkeit zu verlangsamen, mit der Cyberkriminelle bei ihren Angriffen vorgehen, wollen wir ihre Geschäfts- und Betriebskosten erhöhen. Gleichzeitig setzen wir unsere Untersuchungen fort und schützen unsere Kunden und andere Online-Nutzer*innen.

Wie Cyberkriminelle die Dienste von Storm-1152 nutzen

Storm-1152 spielt eine wichtige Rolle im hochspezialisierten Cybercrime-as-a-Service-Ökosystem. Cyberkriminelle brauchen betrügerische Konten, um ihre weitgehend automatisierten kriminellen Aktivitäten zu unterstützen. Da Unternehmen in der Lage sind, betrügerische Konten schnell zu identifizieren und zu sperren, benötigen die Kriminellen eine größere Anzahl von Konten, mit denen sie unsere Bemühungen umgehen können. Anstatt Zeit darauf zu verwenden, Tausende von betrügerischen Konten zu erstellen, können Cyberkriminelle diese Konten einfach von Storm-1152 und anderen Gruppen kaufen. So können sie sich auf ihre eigentlichen Ziele konzentrieren: Phishing, Spamming, Ransomware und andere Arten von Betrug und Missbrauch. Storm-1152 und andere Gruppen ermöglichen damit zahlreichen Cyberkriminellen, ihre bösartigen Aktivitäten effizienter und effektiver auszuführen.

Die Microsoft Threat Intelligence hat mehrere Gruppen ausgemacht, die Ransomware, aber auch Datendiebstahl und Erpressung betreiben und die Storm-1152-Konten verwendet haben. Zum Beispiel hat Octo Tempest, auch bekannt als Scattered Spider, betrügerische Microsoft-Konten von Storm-1152 erhalten. Octo Tempest ist eine Cybercrime-Gruppe, die breit angelegte Social-Engineering-Kampagnen einsetzt, um Organisationen auf der ganzen Welt mit dem Ziel der finanziellen Erpressung anzugreifen. Microsoft verfolgt mehrere andere Ransomware- oder Erpresser-Gruppen, die betrügerische Konten von Storm-1152 erworben haben, um ihre Angriffe zu verstärken, darunter Storm-0252 und Storm-0455.

Unsere Disruptions-Strategie

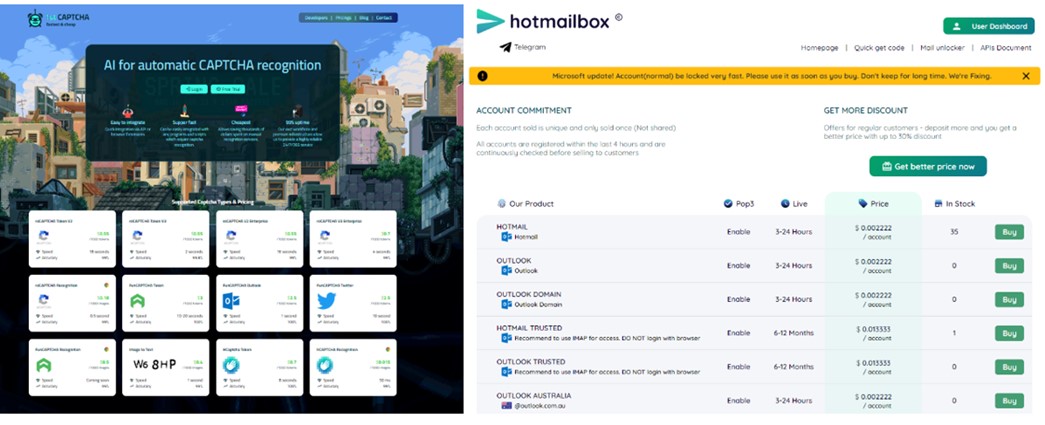

Am Donnerstag, den 7. Dezember, erwirkte Microsoft eine gerichtliche Verfügung des Southern District of New York, um die in den USA beheimatete Betrugs-Infrastruktur zu beschlagnahmen und die von Storm-1152 zur Schädigung von Microsoft-Kunden genutzten Websites offline zu nehmen. Während sich unser Fall auf betrügerische Microsoft-Konten konzentriert, verkauften die betroffenen Websites auch Dienste zur Umgehung von Sicherheitsmaßnahmen auf anderen bekannten Technologieplattformen. Die heutige Aktion hat daher eine breitere Wirkung und kommt nicht nur Microsoft zugute. Konkret hat die Digital Crimes Unit von Microsoft den Betrieb folgender Seiten eingestellt:

- Hotmailbox.me, eine Website, die betrügerische Microsoft Outlook-Konten verkauft

- 1stCAPTCHA, AnyCAPTCHA und NoneCAPTCHA, Websites, die den Aufbau und den Verkauf des CAPTCHA-Dienstes erleichtern, mit dem die obligatorische Bestätigung der Nutzung und Einrichtung eines Kontos umgangen wird. Diese Websites verkauften Tools zur Umgehung der Identitätsprüfung für andere Technologieplattformen

- Die sozialen Medien, die aktiv zur Vermarktung dieser Dienste genutzt werden

Microsoft setzt sich dafür ein, allen Menschen und Organisationen auf der Welt ein sicheres digitales Erlebnis zu bieten. Wir arbeiten eng mit Arkose Labs zusammen, um eine CAPTCHA-Verteidigungslösung der nächsten Generation zu installieren. Die Lösung dieses Problems verlangt von jedem*jeder potenziellen Nutzer*in, der*die ein Microsoft-Konto eröffnen möchte, dass er*sie sich als Mensch (und nicht als Bot) identifiziert und die Richtigkeit dieser Darstellung durch das Lösen verschiedener Aufgaben verifiziert.

Kevin Gosschalk, Gründer und CEO von Arkose Labs, sagt: „Storm-1152 ist ein furchterregender Gegner, der mit dem einzigen Ziel gegründet wurde, Geld zu verdienen, indem er Kriminellen die Möglichkeit gibt, komplexe Angriffe durchzuführen. Die Gruppe zeichnet sich dadurch aus, dass sie ihr Cybercrime-as-a-Service-Geschäft am hellichten Tag und nicht etwa im Dark Web aufgebaut hat. Storm-1152 verhielt sich wie ein typisches Internetunternehmen, bot Schulungen für seine Tools an und leistete sogar einen umfassenden Kundensupport. Dabei war Storm-1152 ein offenes Einfallstor für schwere Betrügereien.“

Storm-1152 verstößt nicht nur gegen die Nutzungsbedingungen von Microsoft, indem die Gruppe betrügerische Konten und Dienste verkauft, sondern versucht auch, Kunden von Arkose Labs zu schädigen und Opfer zu täuschen, die sich als legitime Benutzer*innen ausgeben, um Sicherheitsmaßnahmen zu umgehen.

Identifizierung der Personen und der Infrastruktur hinter Storm-1152

Unsere Analyse der Aktivitäten von Storm-1152 umfasste Erkennung, Analyse, Telemetrie, verdeckte Testkäufe und Reverse Engineering, um die in den Vereinigten Staaten gehostete Infrastruktur zu ermitteln. Microsoft Threat Intelligence und Arkose Cyber Threat Intelligence Research Unit (ACTIR) lieferten zusätzliche Daten und Erkenntnisse, um unseren Fall vor Gericht zu untermauern.

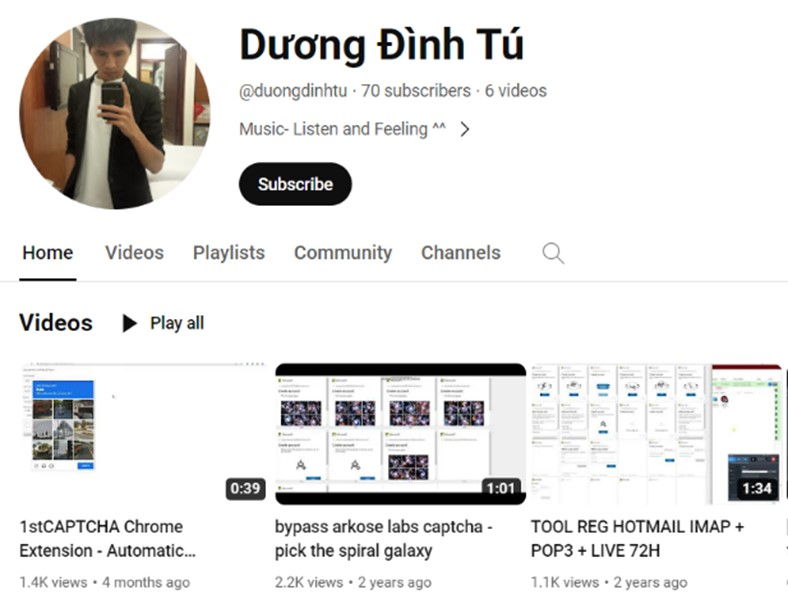

Im Rahmen unserer Ermittlungen konnten wir die Identität der Akteure bestätigen, die die Operationen von Storm-1152 anführten – Duong Dinh Tu, Linh Van Nguyễn (auch bekannt als Nguyễn Van Linh) und Tai Van Nguyen – mit Sitz in Vietnam. Unsere Ergebnisse zeigen, dass diese Personen den Code für die illegalen Websites betrieben und geschrieben haben, detaillierte Schritt-für-Schritt-Anleitungen zur Nutzung ihrer Produkte in Form von Video-Tutorials veröffentlichten und Chat-Dienste zur Unterstützung der Nutzer*innen ihrer betrügerischen Dienste anboten.

Microsoft hat inzwischen Strafanzeige bei den US-Strafverfolgungsbehörden erstellt. Wir sind dankbar für unsere Partnerschaft mit den Strafverfolgungsbehörden, die all jene, die unseren Kunden schaden wollen, vor Gericht bringen können.

Unser kontinuierliches Engagement im Kampf gegen Cyberkriminalität

Die aktuelle konzertierte Aktion mit Arkose Labs ist eine Fortsetzung der Strategie von Microsoft, das breitere Ökosystem der Cyberkriminellen ins Visier zu nehmen und genau auf die Werkzeuge abzuzielen, die Cyberkriminelle für ihre Angriffe verwenden. Unsere Initiative baut auf der Ausweitung einer rechtlichen Methode auf, die erfolgreich zur Eindämmung von Malware eingesetzt werden kann. Wir haben uns auch mit anderen Organisationen in der Branche zusammengeschlossen, um den Austausch von Informationen über Betrug zu verstärken und unsere Algorithmen für künstliche Intelligenz und maschinelles Lernen weiter zu verbessern. So können wir betrügerische Konten schnell erkennen und kennzeichnen.

Wie wir bereits angedeutet haben, ist keine Abwehrmaßnahme an einem Tag abgeschlossen. Die Verfolgung der Cyberkriminalität erfordert einen langen Atem und ständige Wachsamkeit. Unser Erfolg vor Gericht wird sich zwar auf die Operationen von Storm-1152 auswirken, aber wir gehen davon aus, dass andere Akteure ihre Techniken daraufhin anpassen werden. Eine kontinuierliche Zusammenarbeit zwischen dem öffentlichen und dem privaten Sektor, wie die heutige Zusammenarbeit mit Arkose Labs und den US-Strafverfolgungsbehörden, ist nach wie vor unerlässlich, wenn wir die Auswirkungen der Cyberkriminalität spürbar eindämmen wollen.

Den Originalbeitrag in englischer Sprache finden Sie hier.

Ein Beitrag von Amy Hogan-Burney

General Manager, Associate General Counsel, Cybersecurity Policy & Protection