Am 12.10.2020 haben wir Maßnahmen ergriffen, um ein Botnetz namens Trickbot unschädlich zu machen, eines der berüchtigtsten Botnetze der Welt und zugleich einer der erfolgreichsten Verbreiter von Ransomware. Die Regierung der Vereinigten Staaten sowie unabhängige Expert*innen haben davor gewarnt, dass Ransomware eine der größten Bedrohungen für die bevorstehenden Wahlen ist. Kriminelle können Computersysteme zur Pflege der Wählerlisten oder zur Berichterstattung über die Ergebnisse der Wahlnacht mit Ransomware infizieren und diese Systeme zu einer festgelegten Stunde übernehmen, um dadurch Chaos und Misstrauen zu stiften. Wir haben Trickbot mittels eines von uns erwirkten Gerichtsbeschlusses, sowie durch technische Maßnahmen in Partnerschaft mit Telekommunikationsanbietern auf der ganzen Welt ausgebremst. Wir haben nun wichtige Infrastruktur unterbrochen, so dass diejenigen, die Trickbot betreiben, nicht mehr in der Lage sind, neue Infektionen zu verursachen oder Ransomware auf schon infizierten Systemen zu aktivieren. Zusätzlich zum Schutz der Wahlinfrastruktur vor Ransomware-Angriffen wird der heutige Schritt viele Organisationen vor den verschiedenen Malware-Infektionen schützen, die Trickbot ermöglicht hat – darunter Finanzdienstleistungsinstitute, Regierungsbehörden, Gesundheitseinrichtungen, Unternehmen und Universitäten.

Das Trickbot Botnetz

Seit Ende 2016 hat Trickbot weltweit über eine Million Computergeräte infiziert. Obwohl die genaue Identität der Botnetz Betreiber*innen unbekannt ist, legen Untersuchungen nahe, dass sie sowohl für staatliche Akteure als auch kriminelle Netzwerke arbeiten und dabei etliche verschiedene Zwecke verfolgen.

Im Zuge der Untersuchung von Trickbot durch Microsoft haben wir etwa 61.000 Samples von Trickbot-Malware analysiert. Was Trickbot so gefährlich macht, ist die Tatsache, dass es über modulare Funktionen verfügt. Diese entwickeln sich ständig weiter und infizieren betroffene Geräte für die Zwecke der Botznetz Betreiber*innen durch ein „Malware-as-a-Service“-Modell. Die Betreiber*innen konnten ihren „Kunden“ Zugang zu infizierten Rechnern gewähren und ihnen Infektionsmöglichkeiten für viele Formen von Malware, einschließlich Ransomware, anbieten. Neben der Infizierung von Enduser-Computern hat Trickbot auch eine Reihe von „Internet of Things“-Geräten (wie z.B. Router) infiziert, was die Reichweite von Trickbot auf Haushalte und Organisationen weiter ausgedehnt hat.

Neben den modularen Fähigkeiten für unterschiedliche Zwecke haben die Betreiber*innen bewiesen, dass sie in der Lage sind, Angriffe auf gesellschaftliche Themen anzupassen. Die Spam- und Spear-Phishing-Kampagnen von Trickbot zur Verbreitung von Malware umfassten aktuelle Themen wie Black Lives Matter und COVID-19, wodurch sie Opfer vermehrt dazu verleiten, auf schädliche Dokumente oder Links zu klicken. Basierend auf den Daten, die wir durch Office 365 Advanced Threat Detection sehen, war Trickbot die erfolgreichste Malware-Operation, die COVID-19-Themen als Köder verwendete.

Einzelne Maßnahmen gegen Trickbot und die neue rechtliche Strategie

Wir haben die heutige Maßnahme ergriffen, nachdem das United States District Court for the Eastern District of Virginia unserem Antrag auf einen Gerichtsbeschluss zum Vorgehen gegen Trickbot-Operationen stattgegeben hat.

Während der Untersuchung im Zuge unseres Falls konnten wir operative Details ermitteln, darunter die Infrastruktur, die Trickbot zur Kommunikation mit und zur Kontrolle über die Computer der Opfer verwendet hat, die Art und Weise, wie infizierte Computer miteinander kommunizieren, und die Trickbot-Mechanismen, mit denen sich Trickbot gegen Störungen und Entdeckung schützt. Als wir beobachteten, wie sich die infizierten Computer mit Command and Control Servern verbinden und von diesen Anweisungen erhalten, konnten wir die genauen IP-Adressen dieser Server ermitteln. Basierend auf diesen Beweisen erteilte das Gericht Microsoft und unseren Partnern die Erlaubnis, die IP-Adressen abzuschalten, die auf den Command-and-Control-Servern gespeicherten Inhalte unzugänglich zu machen, alle Dienste für die Botnetzbetreiber*innen zu unterbrechen und alle Bemühungen der Trickbot-Betreiber*innen, zusätzliche Server zu kaufen oder zu leasen, zu blockieren.

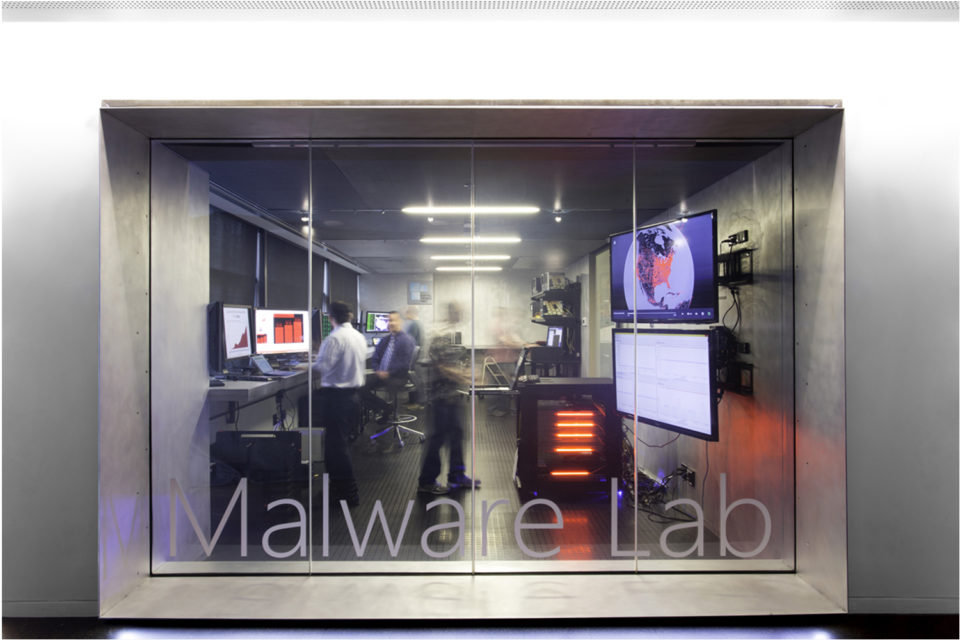

Hierfür bildete Microsoft eine internationale Gruppe von Industrie- und Telekommunikationsanbietern. Unsere Digital Crimes Unit (DCU) leitete die Ermittlungsbemühungen, einschließlich Erkennung, Analyse, Telemetrie und Reverse Engineering. Zusätzliche Daten und Erkenntnisse um unsere Rechtsposition zu stärken wurden neben unserem Microsoft Defender-Team von einem globalen Netzwerk von Partnern bereitgestellt, darunter FS-ISAC, ESET, Lumen’s Black Lotus Labs, NTT und Symantec, einer Abteilung von Broadcom. Weitere Maßnahmen zur Wiederherstellung von betroffenen Geräten werden von Internetdienstanbietern (ISPs) und Computer Emergency Response Teams (CERTs) auf der ganzen Welt unterstützt.

Dieses Vorgehen gegen Trickbot basiert auf einem neuen rechtlichen Ansatz, den unsere DCU zum ersten Mal anwendet. Unser Fall umfasst die Geltendmachung von Ansprüchen basierend auf dem Urheberrecht gegen Trickbots schädliche Verwendung unseres Software-Codes. Dieser Ansatz ist eine wichtige Entwicklung in unseren Bemühungen, die Verbreitung von Malware zu stoppen. Sie ermöglicht uns, Zivilklagen zu erheben, um Kunden in den meisten Ländern weltweit zu schützen, in denen diese Gesetze gelten.

Auswirkungen auf weitere Sektoren

Zusätzlich zu seiner Bedrohung von Wahlen ist Trickbot dafür bekannt, dass es Malware benutzt, um Online-Banking-Websites zu erreichen und Geld von Menschen und Finanzinstitutionen zu stehlen. Ziele von Trickbot sind Finanzinstitutionen, von globalen Banken und Zahlungsabwicklern bis hin zu regionalen Kreditgenossenschaften. Aus diesem Grund war das Financial Services Information Sharing and Analysis Center (FS-ISAC) ein wichtiger Partner und ein Mitkläger in unserem Rechtsstreit.

Wenn jemand versucht, sich mit einem von Trickbot infizierten Computer auf die Website eines Finanzinstituts einzuloggen, führt die Schadsoftware eine Reihe von Aktivitäten aus, um heimlich den Webbrowser der Benutzer*innen zu kapern, die finanziellen Online-Anmeldedaten und andere persönliche Informationen der Person zu erfassen und diese Informationen an die kriminellen Betreiber*innen zu senden. Die Nutzer*innen sind sich der Aktivität von Trickbot nicht bewusst, da die Betreiber*innen es so konzipiert haben, dass es sich eigenständig verbirgt. Nachdem Trickbot die Anmeldedaten und persönlichen Informationen erfasst hat, verwenden die Betreiber*innen diese Informationen, um auf die Bankkonten der Personen zuzugreifen. Für die Nutzer*innen sieht der Anmeldevorgang normal aus und sie sind sich normalerweise der im Hintergrund stattfindenden Überwachung und des Diebstahls nicht bewusst.

Trickbot ist auch dafür bekannt, die Ryuk-Krypto-Ransomware zu verbreiten, die bei Angriffen gegen viele öffentliche und private Einrichtungen eingesetzt wurde. Ransomware kann verheerende Auswirkungen haben. Zuletzt legte es das IT-Netzwerk eines deutschen Krankenhauses lahm, was zum Tod einer Frau führte, die eine Notfallbehandlung benötigte. Ryuk ist eine hochentwickelte Krypto-Ransomware, da sie Netzwerkdateien identifiziert und verschlüsselt und die Windows-Systemwiederherstellung deaktiviert, um zu verhindern, dass sich Personen ohne externe Backups von dem Angriff erholen können. Ryuk hat Organisationen angegriffen, darunter Stadtverwaltungen, staatliche Gerichte, Krankenhäuser, Pflegeheime, Unternehmen und große Universitäten. Ryuk zugeschrieben wurden beispielsweise Angriffe auf einen Auftragnehmer des amerikanischen Verteidigungsministeriums, die Stadt Durham in North Carolina, einen IT-Anbieter für 110 Pflegeheime und eine Reihe von Krankenhäusern während der COVID-19-Pandemie.

Wahlsicherheit und Schutz vor Malware

Wie wir letzten Monat im Microsoft Digital Defense Report berichtet haben, ist Ransomware auf dem Vormarsch. Für an den Wahlen beteiligte Organisationen, die sich vor Ransomware und anderen Bedrohungen schützen wollen, bieten wir den kostenlosen Benachrichtigungsdienst AccountGuard an, der inzwischen mehr als zwei Millionen E-Mail-Konten weltweit schützt. Bis heute haben wir mehr als 1.500 AccountGuard Nation-State Angriffs-Benachrichtigungen an AccountGuard-Nutzer*innen verschickt. Wir bieten auch Microsoft 365 for campaigns und eine einfach einzurichtende Version von Microsoft 365 mit intelligenten und sicheren Standardeinstellungen zu einem günstigen Preis an. Schließlich bietet Election Security Advisors proaktive Resiliency Services und reaktive Incident Response für Kampagnen und Wahlhelfenden an, ebenfalls zu einem erschwinglichen Preis.

Unsere Digital Crimes Unit wird auch weiterhin Maßnahmen zum Schutz von Organisationen im demokratischen Prozess sowie unseres gesamten Kundenstamms ergreifen. Seit 2010 hat Microsoft über die Digital Crimes Unit mit Strafverfolgungsbehörden und anderen Partnern bei 23 Malware- und Nation State Domain Bekämpfungen zusammengearbeitet, wodurch über 500 Millionen Geräte vor Cyberkriminellen gerettet werden konnten. Mit dieser Zivilklage haben wir eine neue rechtliche Strategie entwickelt, die es uns ermöglicht, auf das Urheberrecht zurückzugreifen und dieses durchzusetzen, um zu verhindern, dass die Infrastruktur von Microsoft, in diesem Fall unser Softwarecode, zur Begehung von Straftaten verwendet wird. Da das Urheberrecht gebräuchlicher ist als die Gesetze im Zusammenhang mit Computerkriminalität, hilft uns dieser neue Ansatz, Kriminelle in mehr Jurisdiktionen auf der ganzen Welt zu verfolgen.

Um sicherzustellen, dass Ihr Computer frei von Malware ist, besuchen Sie support.microsoft.com/botnets.

Tom Burt

Corporate Vice President, Customer Security & Trust